摸鱼大闯关 1-40关 writeup

昨天玩了下摸鱼大闯关 一共54关 目前是40关

网站是https://p.hancel.org/ 题目质量可以 烧脑。解了一天就写个writeup吧

内容偏ctf吧,前期是前端 后面就是烧脑的图片、编码。。

writeup只提供思路 不提供url。有关的地方会打码。

卡在了40 有思路的朋友可以评论分享奥

目录>

stage0

stage1

stage2

stage3

stage4

stage5

stage6

stage7

stage8

stage9

stage10

stage11

stage12

stage13

stage14

stage15

stage16

stage17

stage18

stage19

stage20

stage21

stage22

stage23

stage24

stage25

stage26

stage27

stage28

stage29

stage30

stage31

stage32

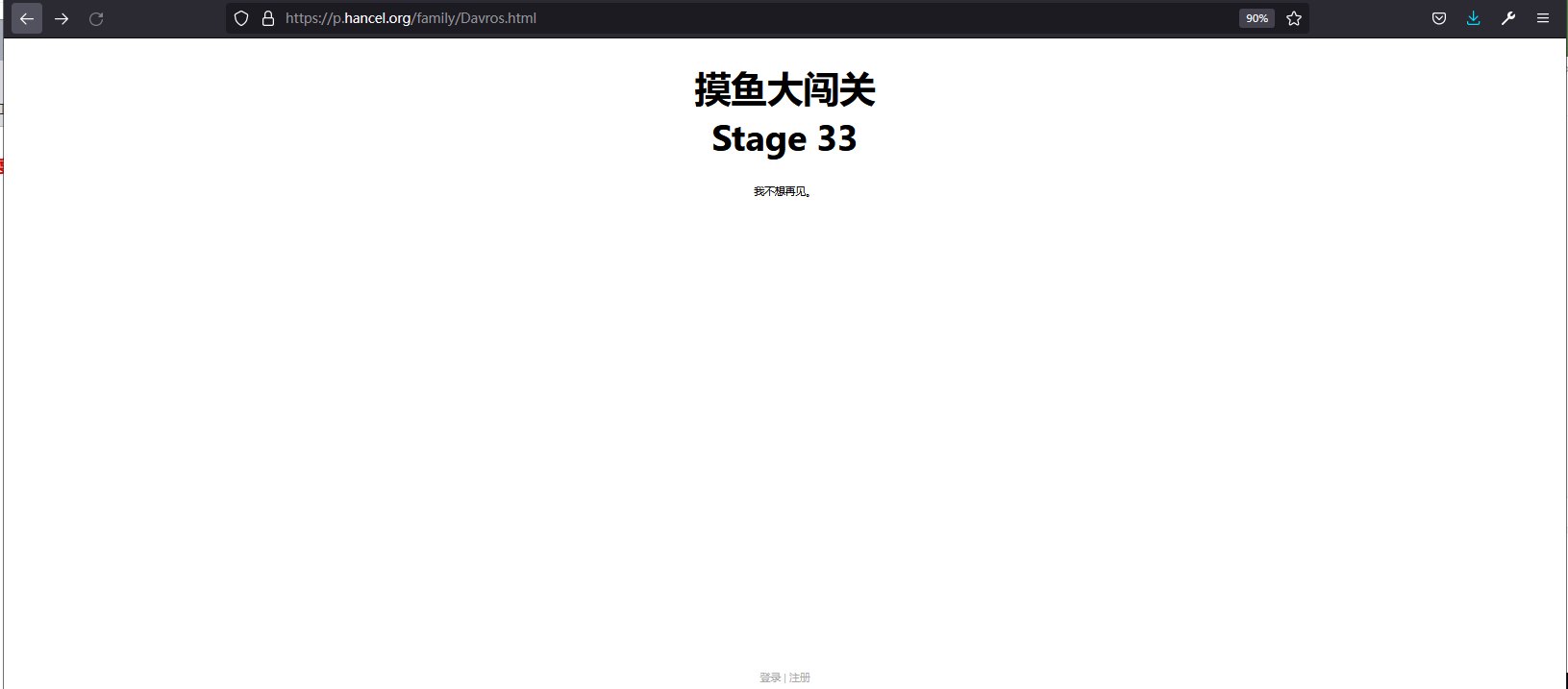

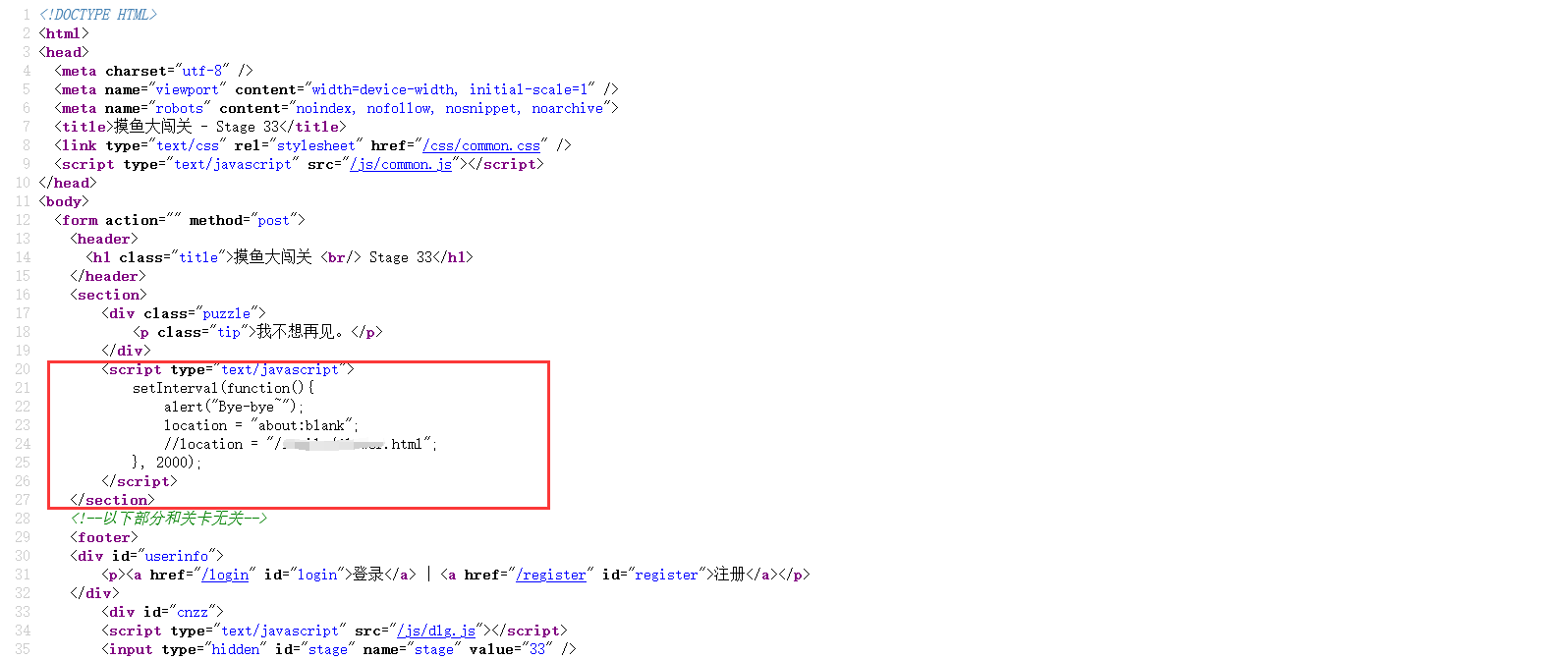

stage33

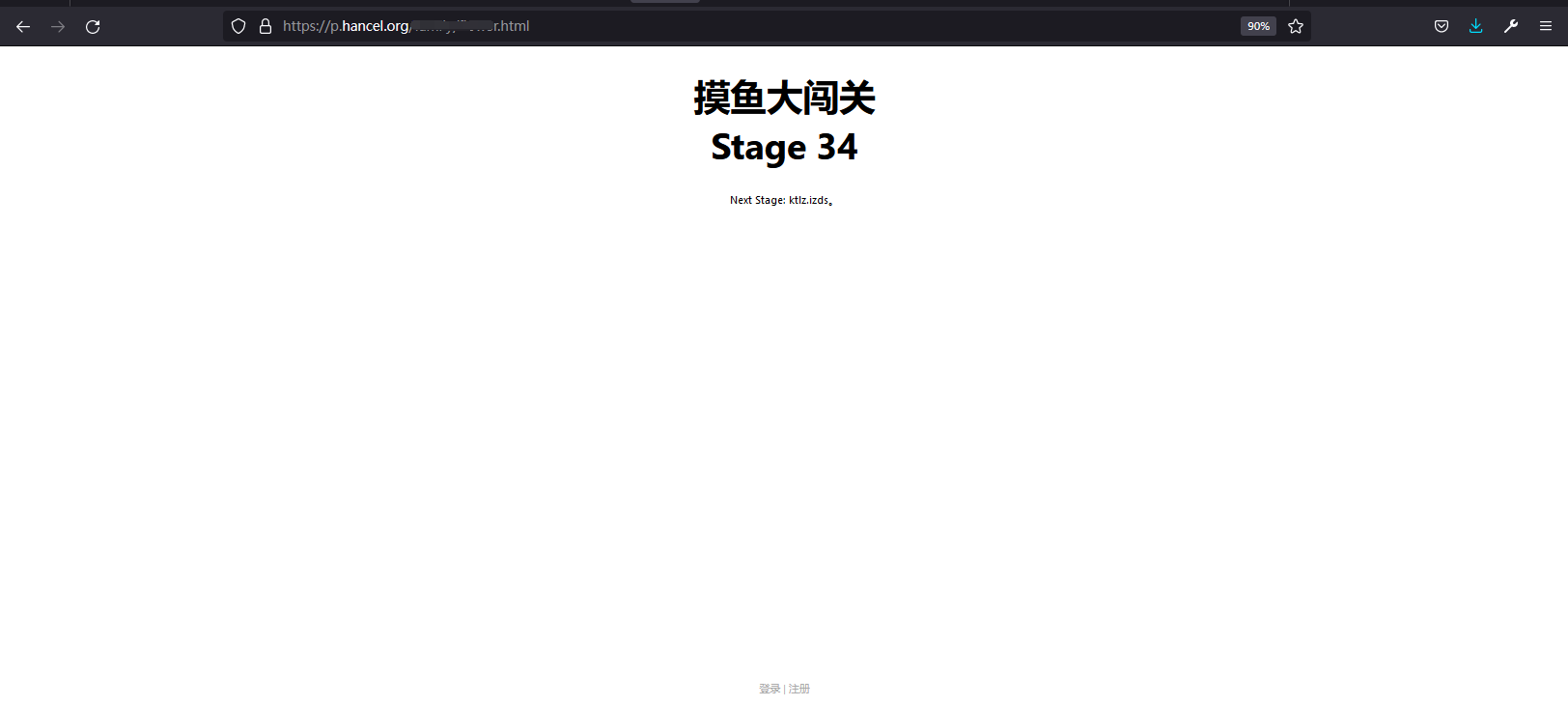

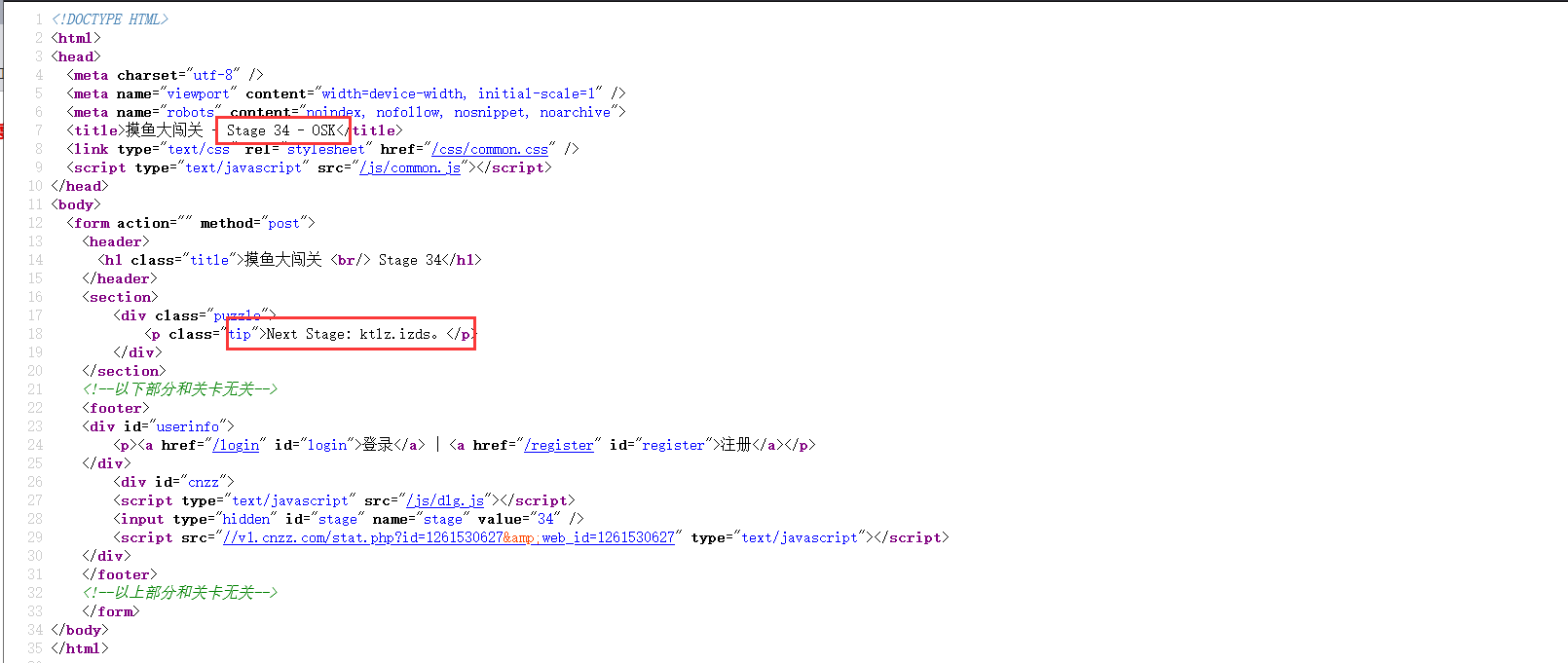

stage34

stage35

stage36

stage37

stage38

stage39

stage40

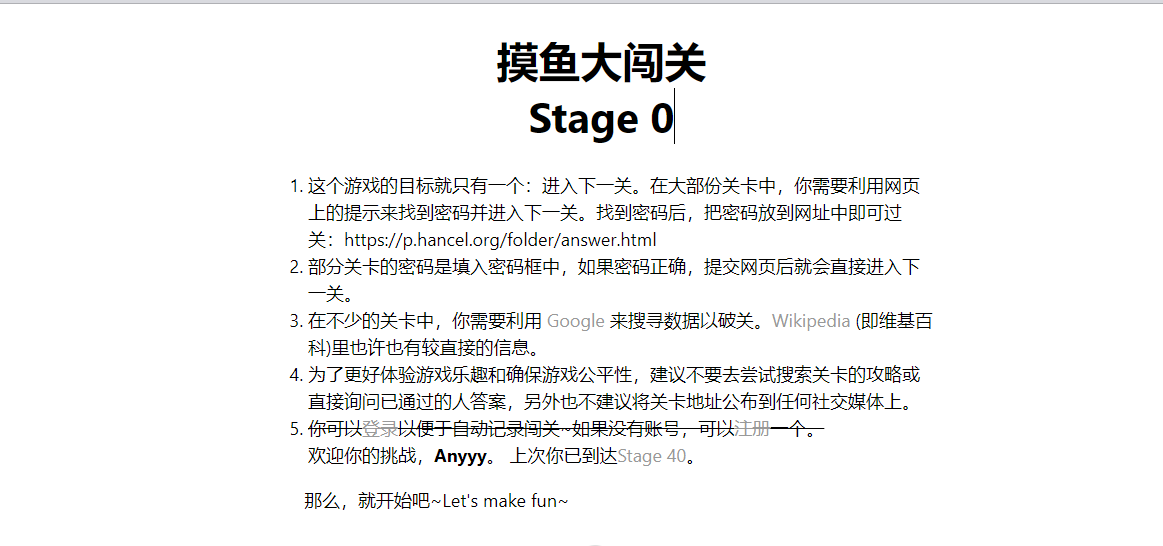

1、Stage 0:

点击图片即可下一关

2、Stage 1:

页面如下:

根据url:

直接修改为2即可下一关

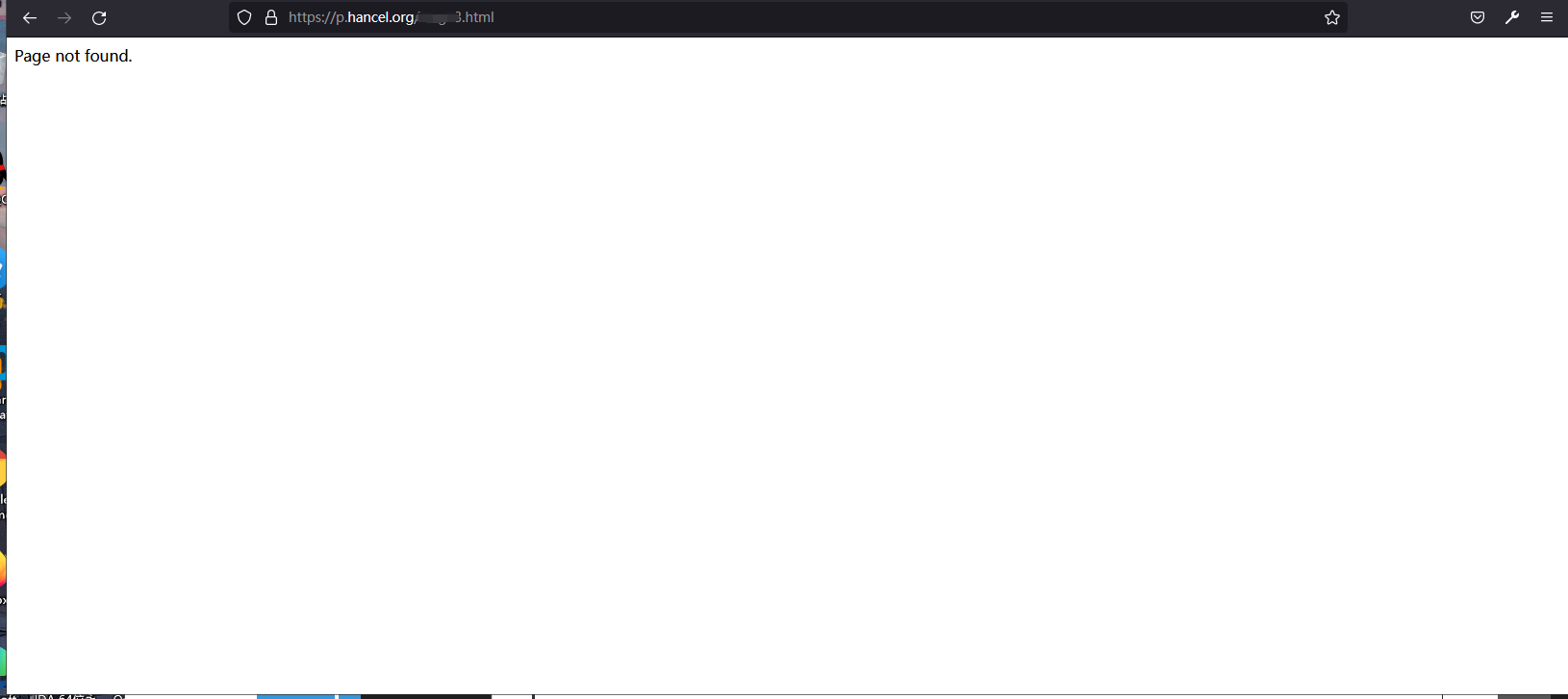

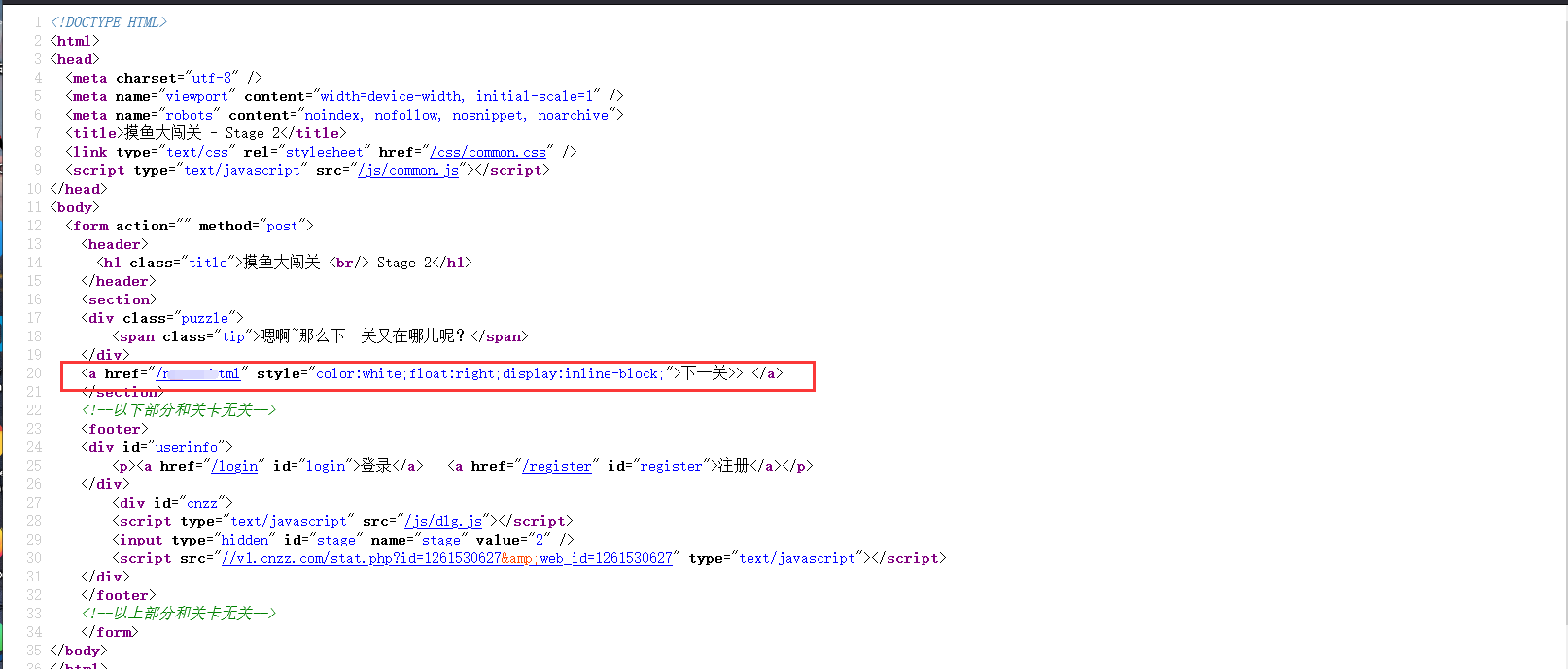

3、Stage 2:

页面如下:

尝试改成3

不行,就看源代码

直接跳转即可。

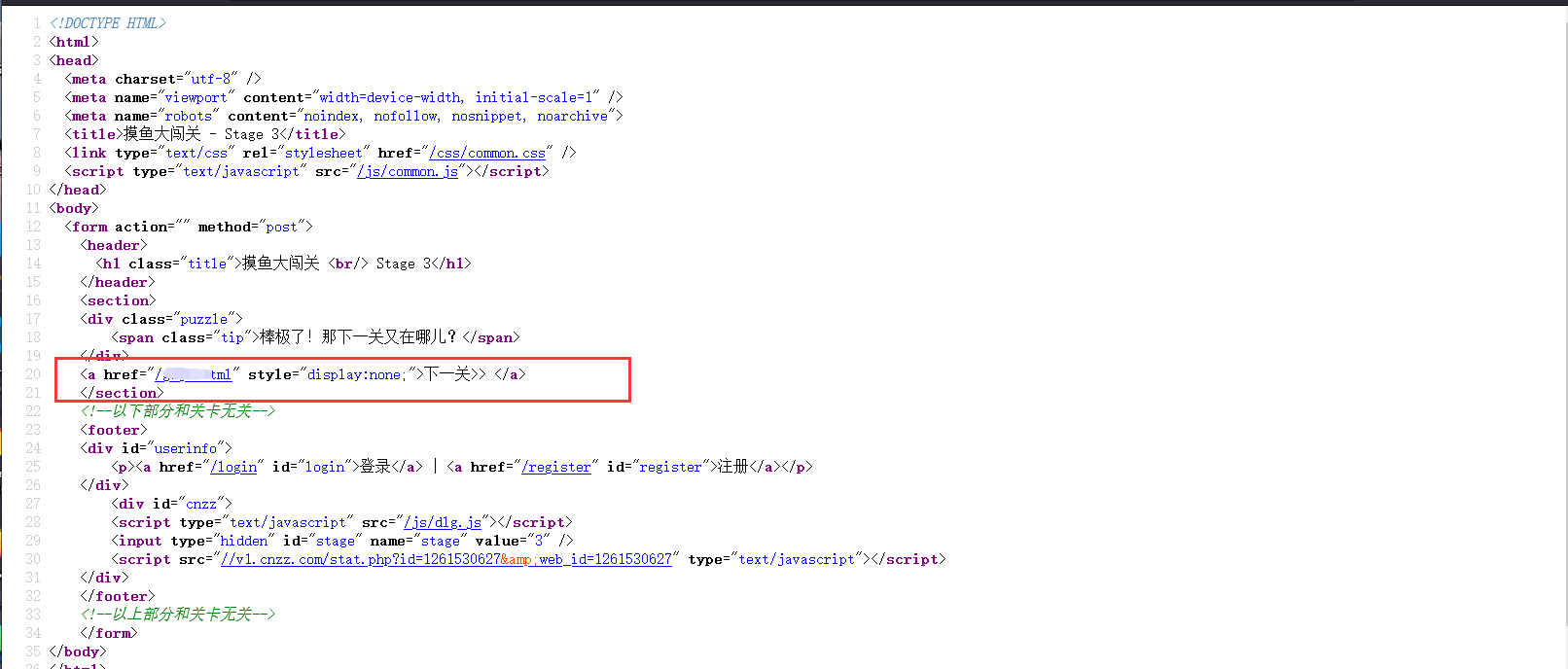

4、Stage 3:

页面如下:

Ctrl+U看源码

跳转下一关。

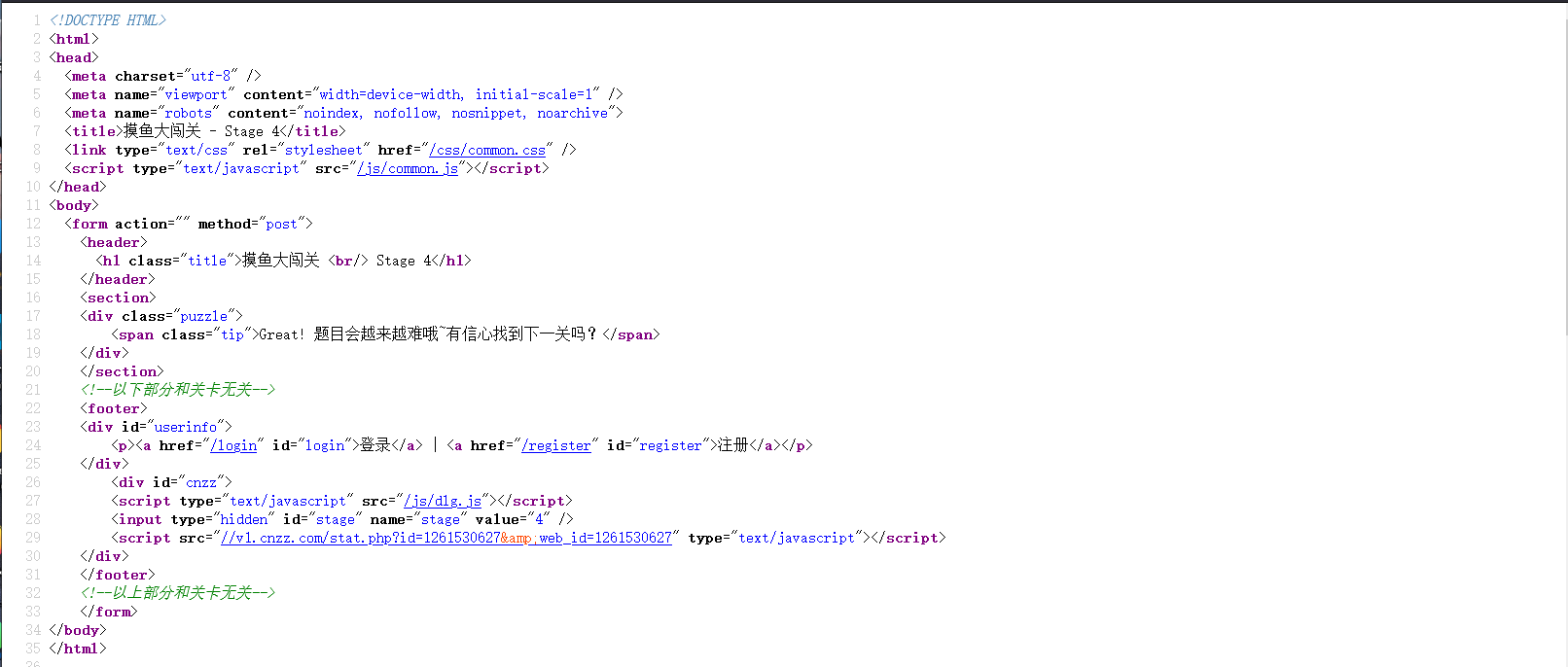

5、Stage 4:

页面如下:

看源代码:

这里说实话不细心可能会卡很久 页面就在最下面的注释中:

访问url跳转下一关。

6、Stage 5:

页面如下:

上面的windows 下面的图片学过计算机的都知道是linux 因此访问linux.html

(这里没有啥图片隐写 还没那么难哦)

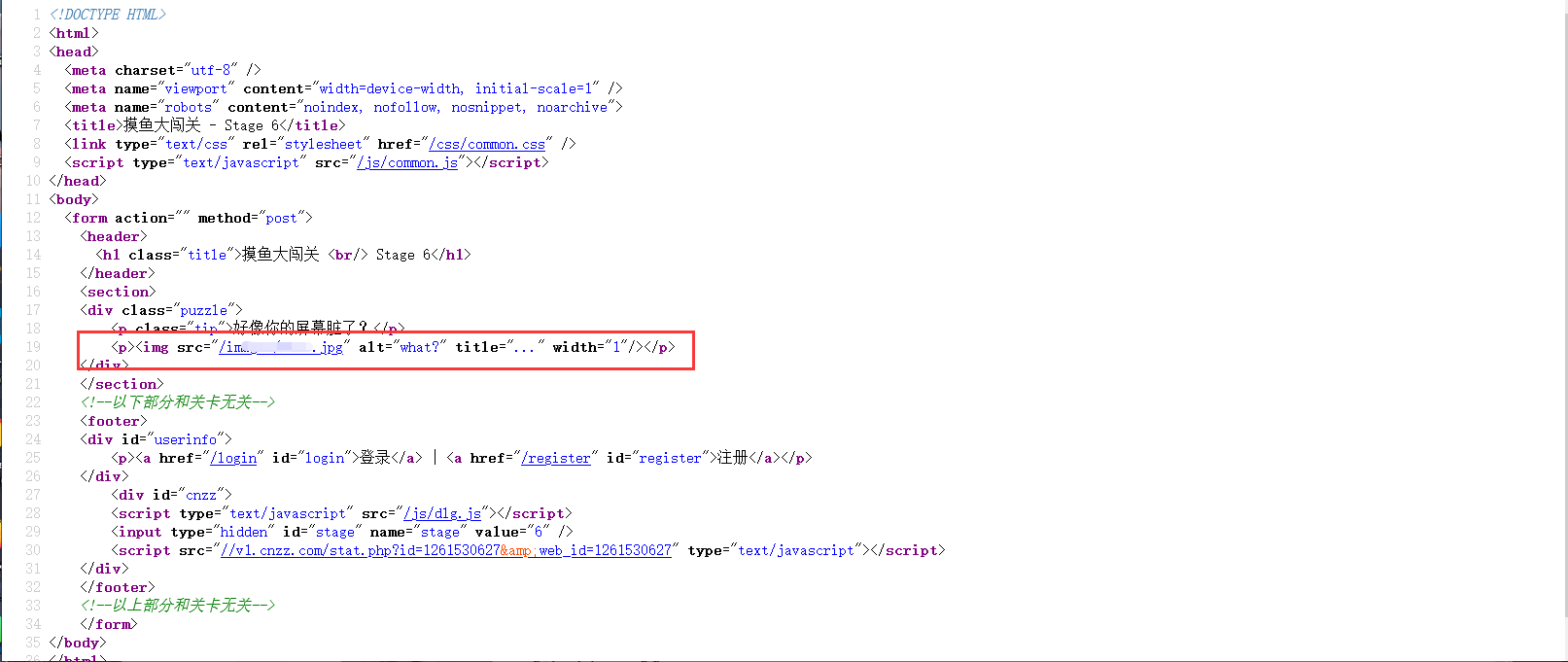

7、Stage 6:

页面如下:

直接看源代码:

发现是有图片 直接访问图片url:

跳转即可。

8、Stage 7:

页面如下:

遇到这些啥都没的 就先看源代码:

在标题中找到密码

输入here直接下一关。

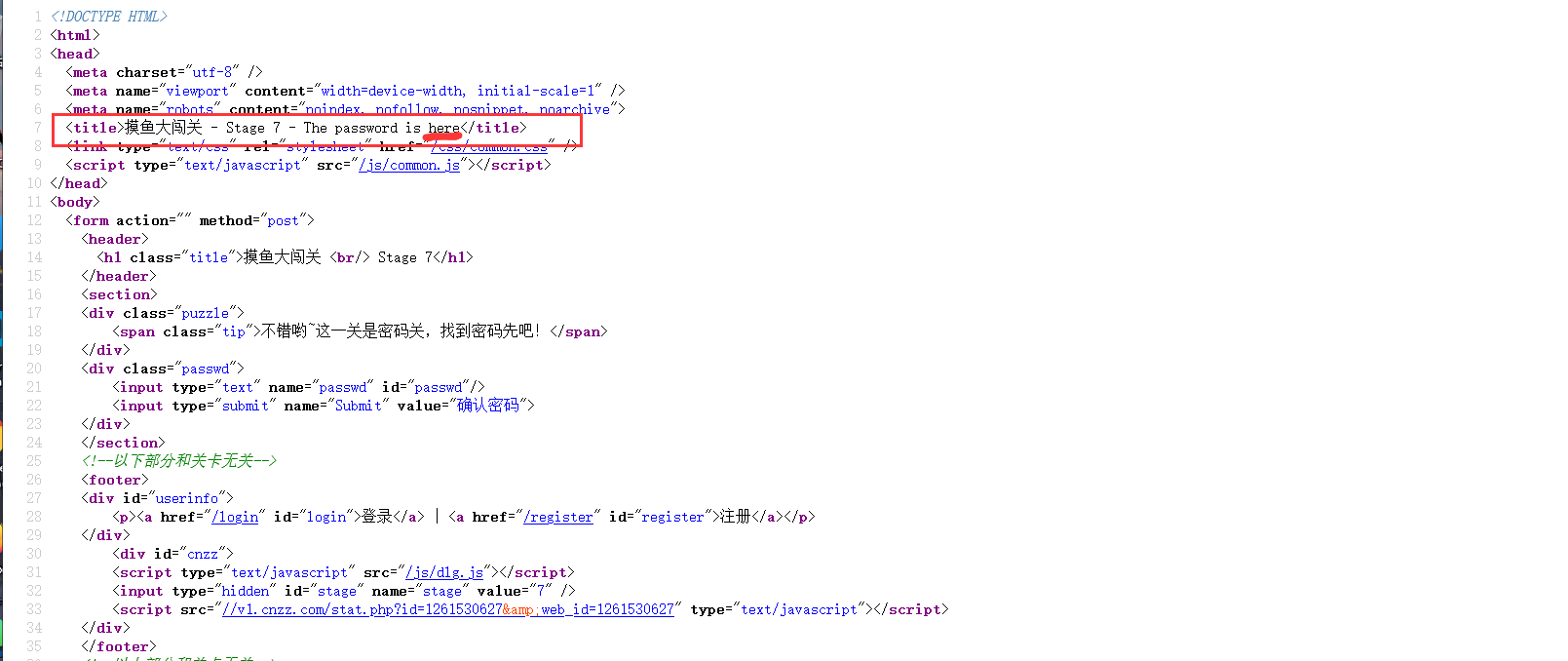

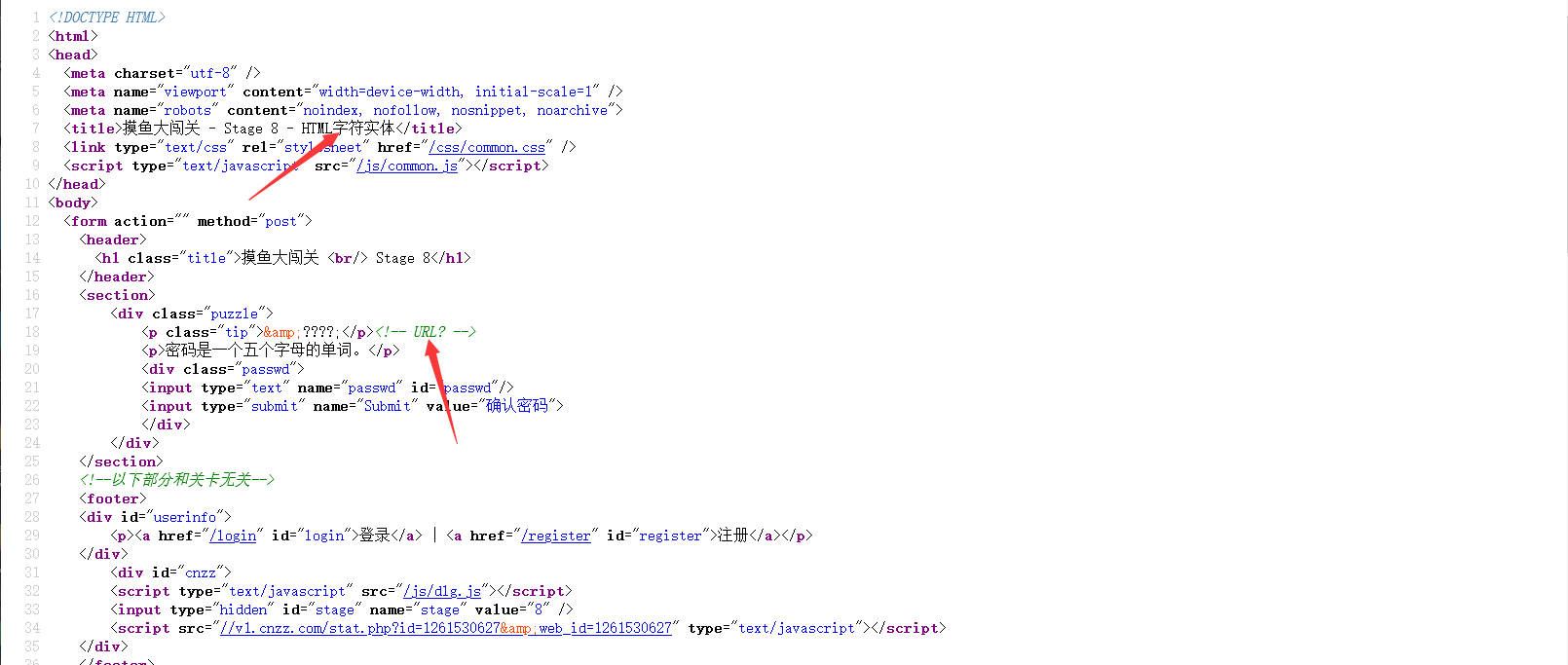

9、Stage 8:

页面如下:

说实话这题刚开始看的时候有一点点迷惑 可能是表述有点看不懂吧。

看源码:

结合注释的提示和标题提示 得知这是html字符实体 然后再看url

学过html的我知道这是空格 结合题目说密码是五个字母的单词。因此密码是space

或者说去在线网站解html编码

输入space即可。

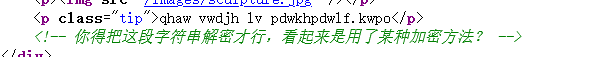

10、Stage 9:

页面如下:

源码中提示:

一看就知道是凯撒 爆破一下

访问即可。

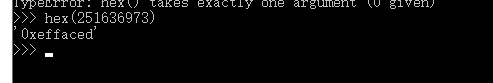

11、Stage 10:

页面如下:

题目给了个十进制 做过misc多 就会尝试去把十进制转成十六进制 然后转文字

结果一转十六进制就找到了

访问effaced.html即可

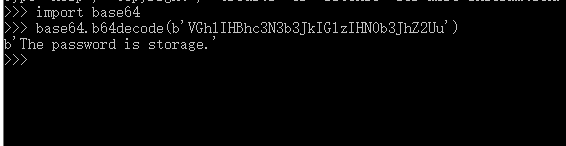

12、Stage 11:

页面如下:

给了密文VGhlIHBhc3N3b3JkIGlzIHN0b3JhZ2Uu

明显是base64 尝试解密

输入storage 即可跳转下一关。

13、Stage 12:

页面如下:

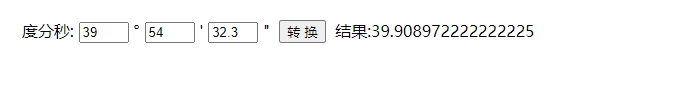

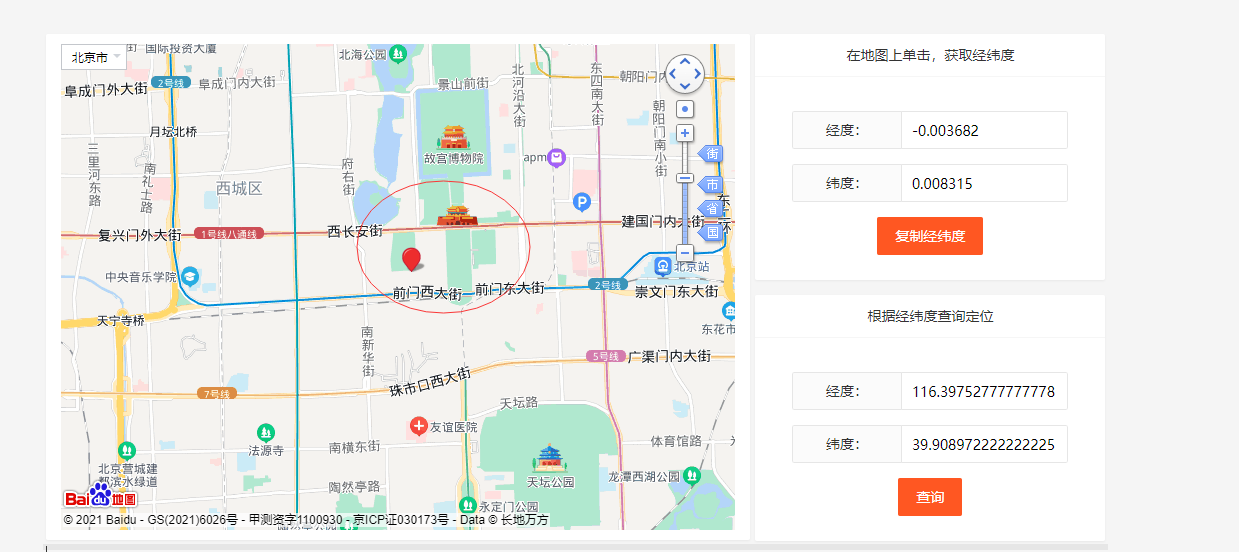

这个是经纬度 39°54’32.3”N 116°23’51.1”E 前面的是北纬 后面的是东经

先把经纬度换算了先

约在 39.908972222222225和116.39752777777778度

然后去经纬度查询度数https://www.qvdv.com/tools/qvdv-coordinate.html

这里是天安门广场 所以密码是其拼写tiananmen

输入即可。

14、Stage 13:

页面如下:

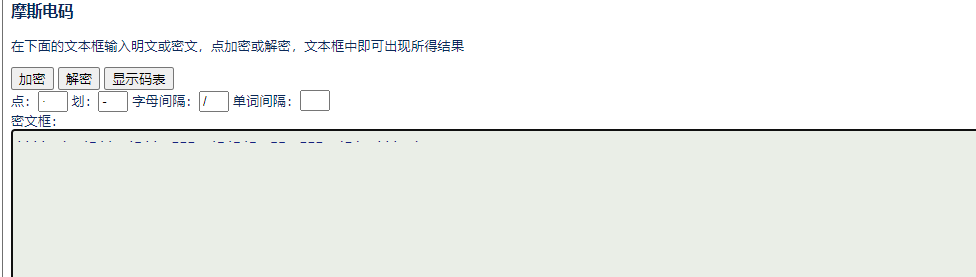

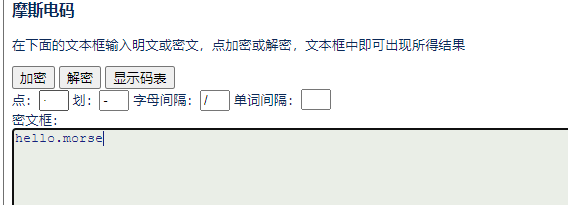

密文是 ···· · ·-·· ·-·· — ·-·-·- – — ·-· ··· ·

显然这是摩斯密码

找个在线网站解码即可:

注意这里的空格要复制到间隔里 不是一个空格 不然会解密错误

最后解得到:

密码是hello.morse输入即可。

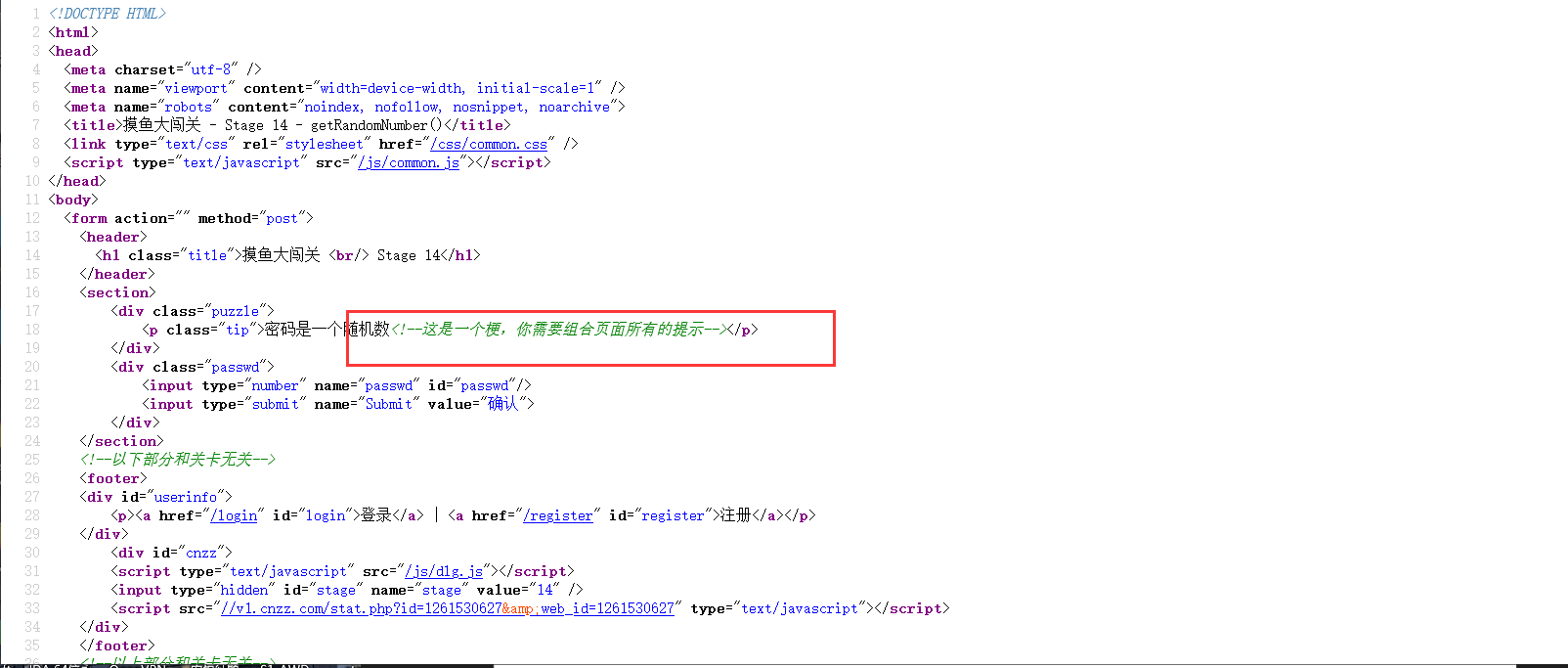

15、Stage 14:

(接下来是密码关卡 提升了一些难度)

页面如下:

先看源码:

当时我看到这题 就去搜了下

一看到标题 再结合关卡14 我想 是4 14?草。。

密码应该是4。。。(谐音梗扣钱)

输入即可。

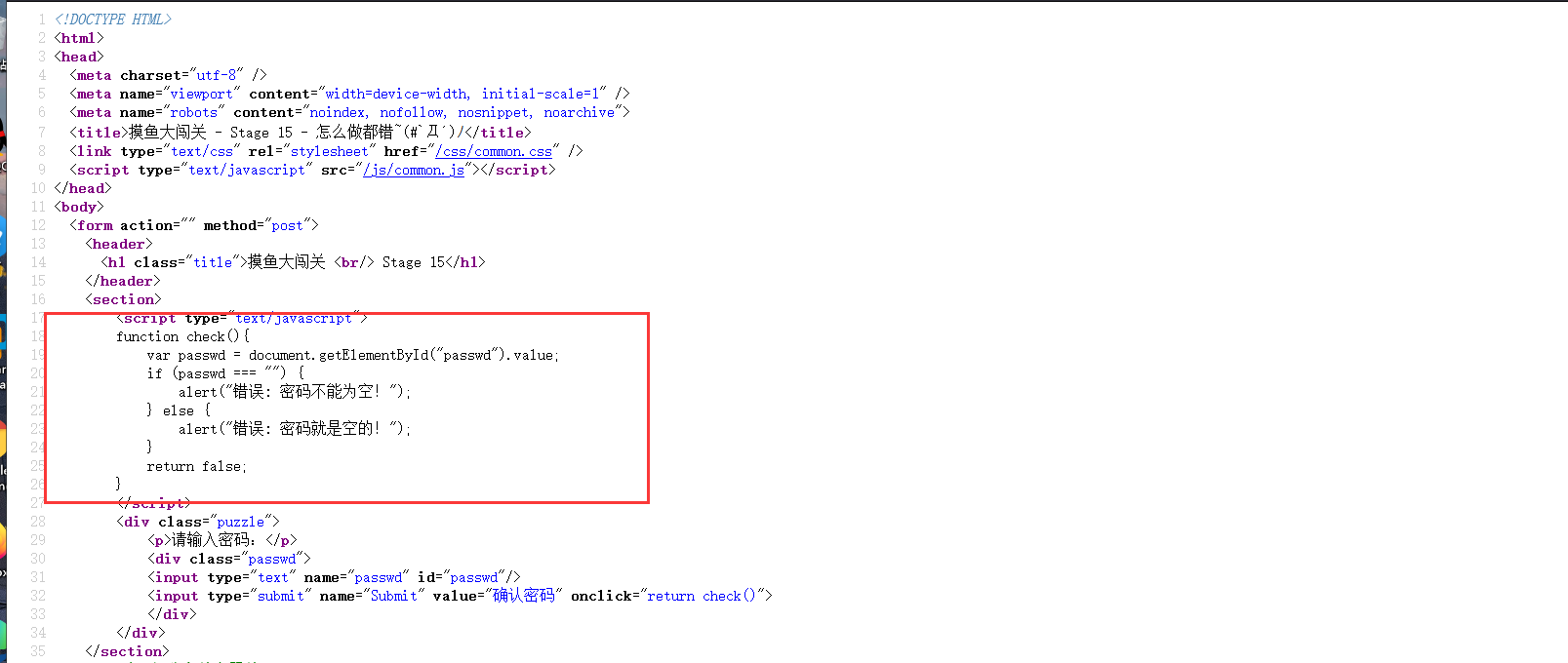

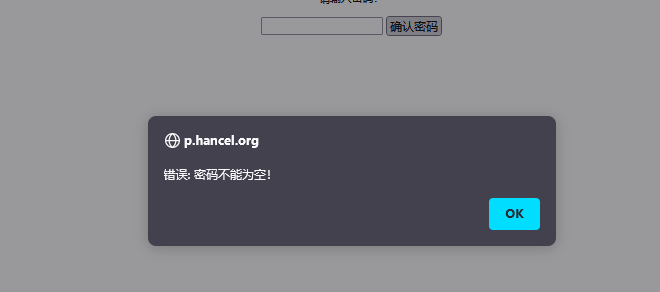

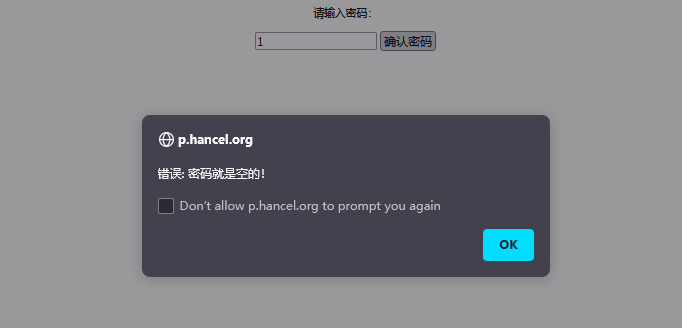

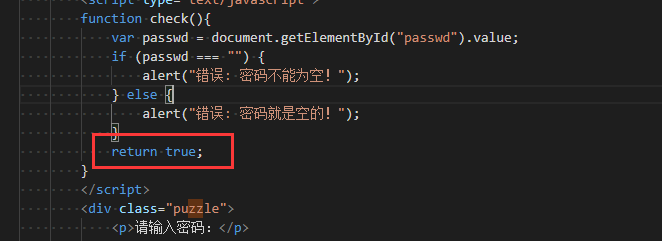

16、Stage 15:

页面如下:

先看源码:

源代码有这么一段代码 无论你输入啥都是false

当时卡了一段时间

后来我看到了这一段:

当我们点击确认密码的按钮时 会去check()函数获得值

而check函数不论输入啥都会return false 所以不可能为true 因此我们输入啥都没有用

我的办法就是把这题Ctrl+S下载到本地 把false改成true即可。

(这里要用谷歌保存下来 不知道什么原因火狐保存本地打开好像没用)

改成true后保存 本地打开。

直接点击确认,会先报错,然后再把我们跳转到新页面:

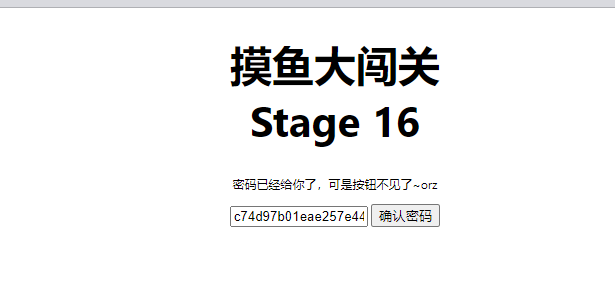

17、Stage 16:

页面如下:

少了个按钮 和上题同理,本地添加一个按钮 然后本地打开即可。

点击即可跳转下一关。

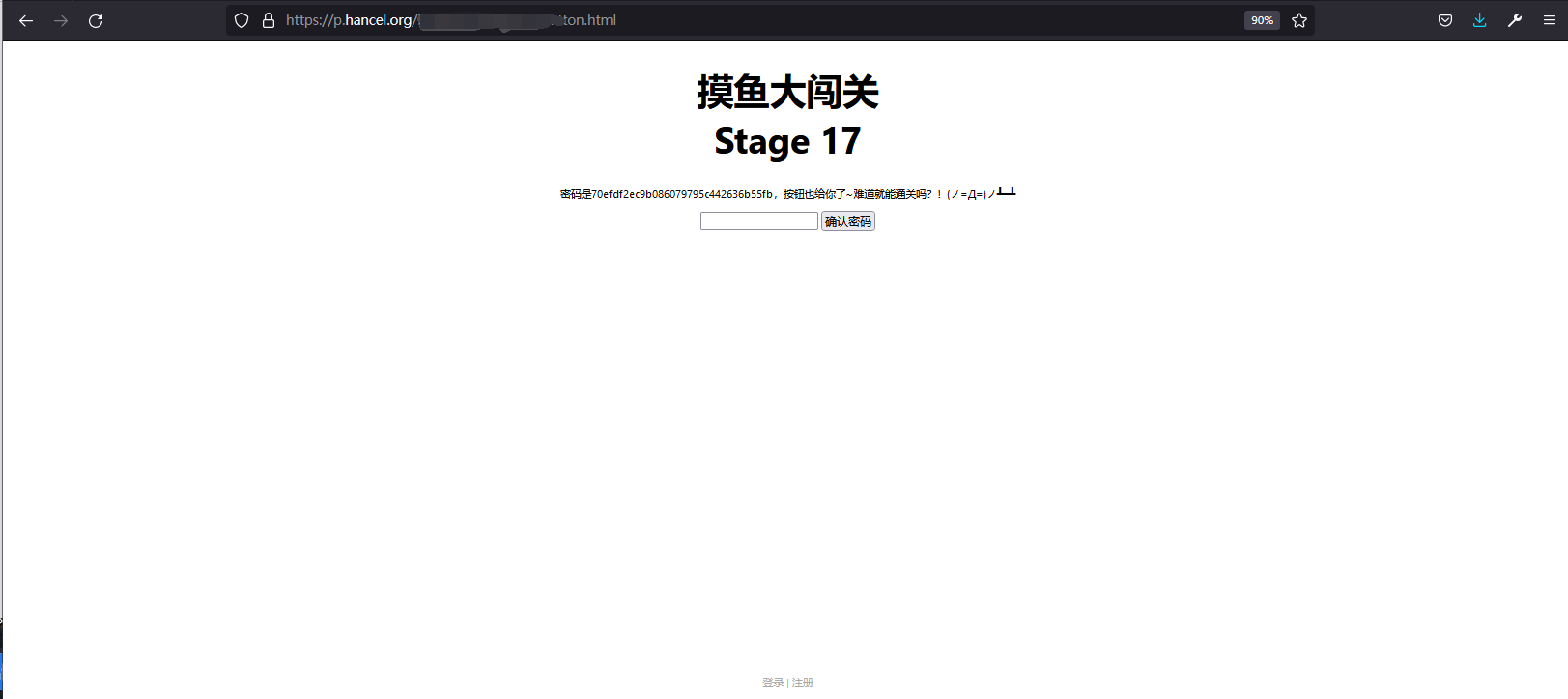

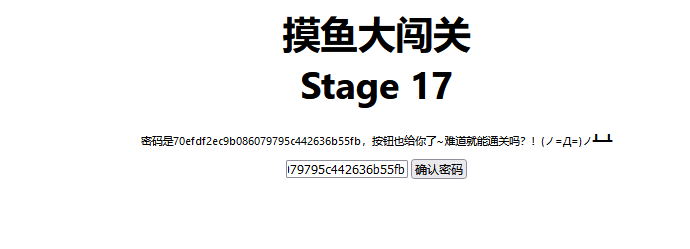

18、Stage 17:

页面如下:

这里直接输入密码 发现错误

看源码发现是把输入框的输入长度给限制了:

把maxlength改高点在输入就可以了

输入即可下一关。

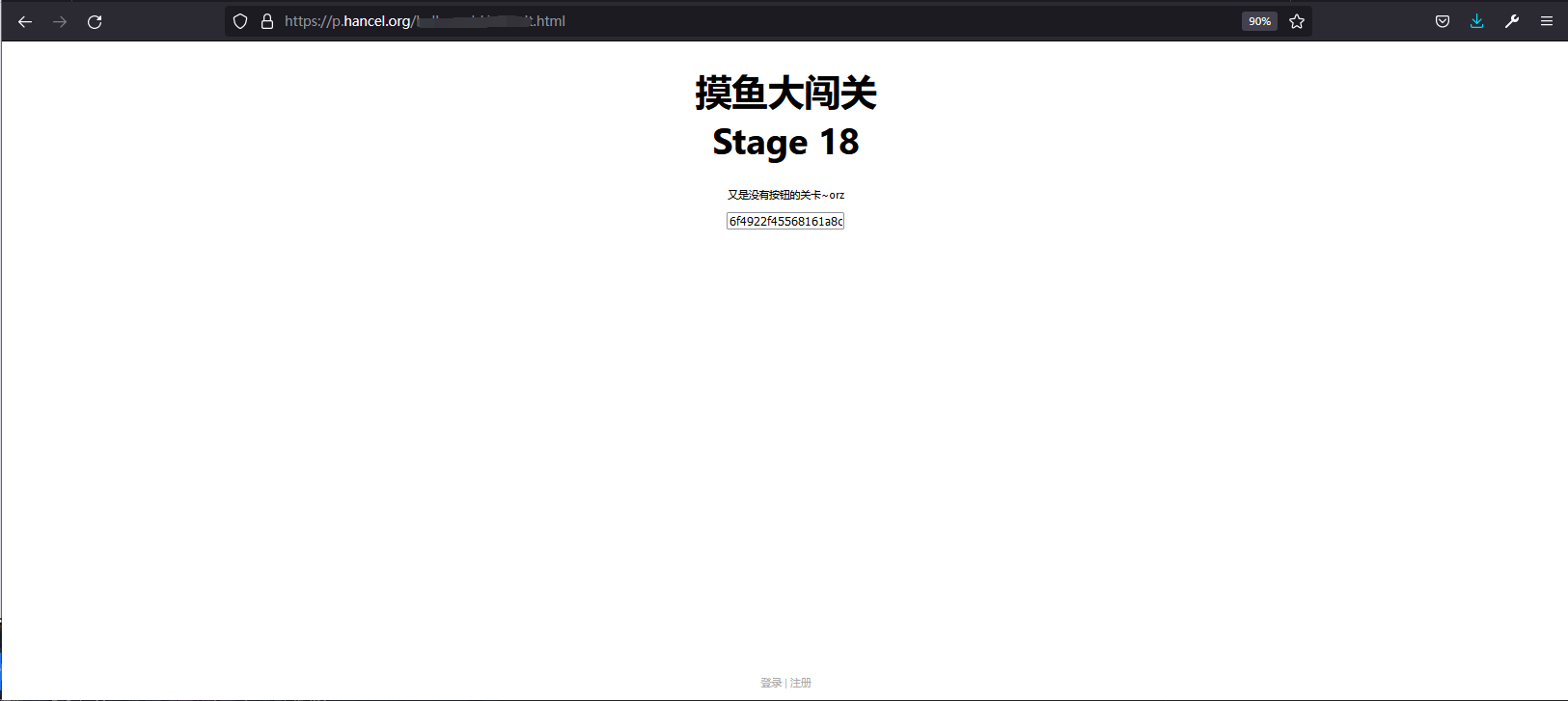

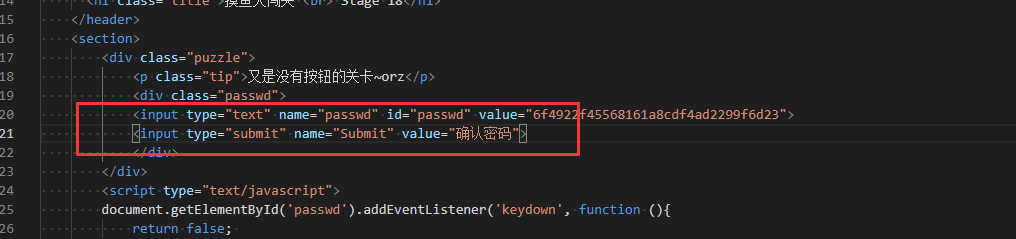

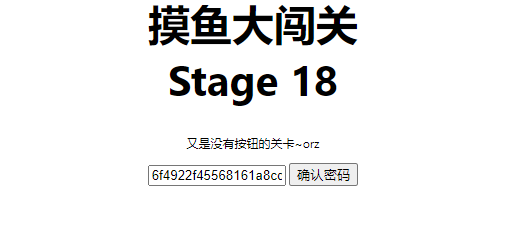

19、Stage 18:

页面如下:

依旧是谷歌保存页面 然后本地添加按钮即可。

点击按钮即可。

20、Stage 19:

页面如下:

提示说根据前三关密码得出本关密码

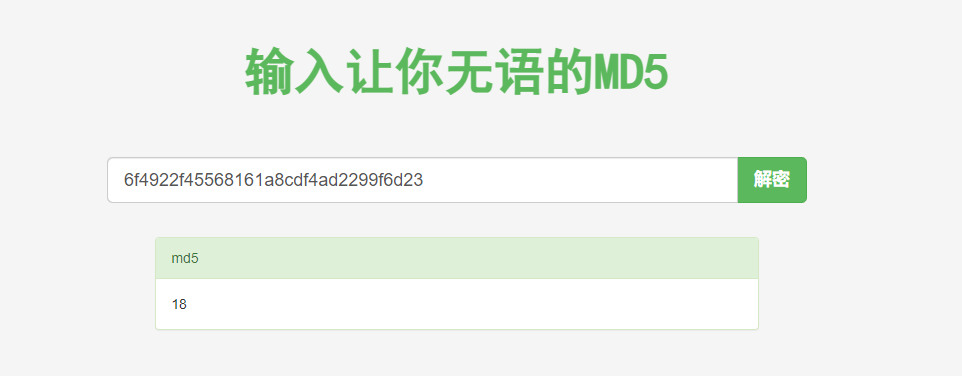

我们整理前面的md5值:

18:6f4922f45568161a8cdf4ad2299f6d23

17:70efdf2ec9b086079795c442636b55fb

16:c74d97b01eae257e44aa9d5bade97baf

去somd5在线解密一下。

这里其实就可以知道了 题目是以关卡数作为md5密码

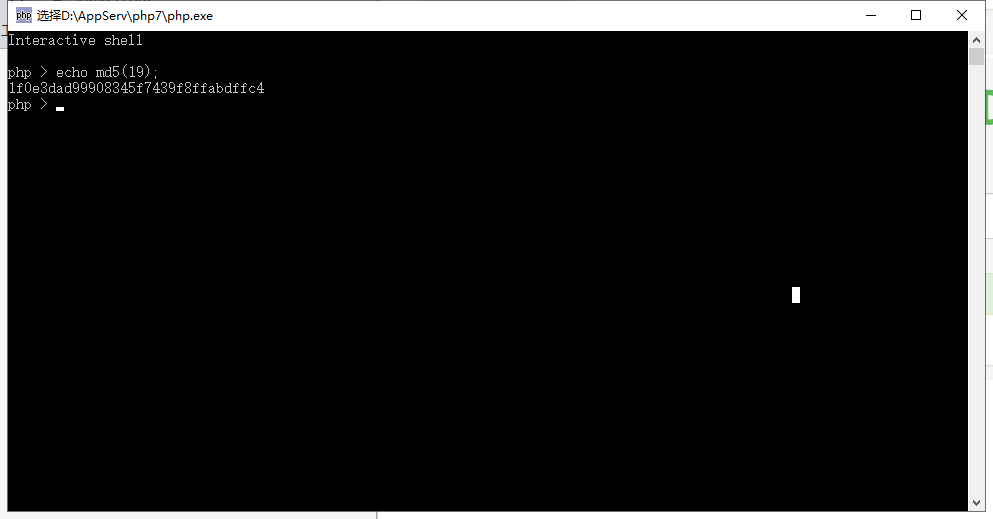

因此我们只要加密下19的md5 就是本关密码了:

(用php或者python都可以)

密码为:1f0e3dad99908345f7439f8ffabdffc4

输入即可下一关。

21、Stage 20:

页面如下:

先看源代码:

有这么一段js代码

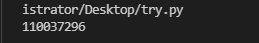

让我们计算a的值 然后跳转到a.html就可以了

直接把js代码复制到python运行:

输入即可:

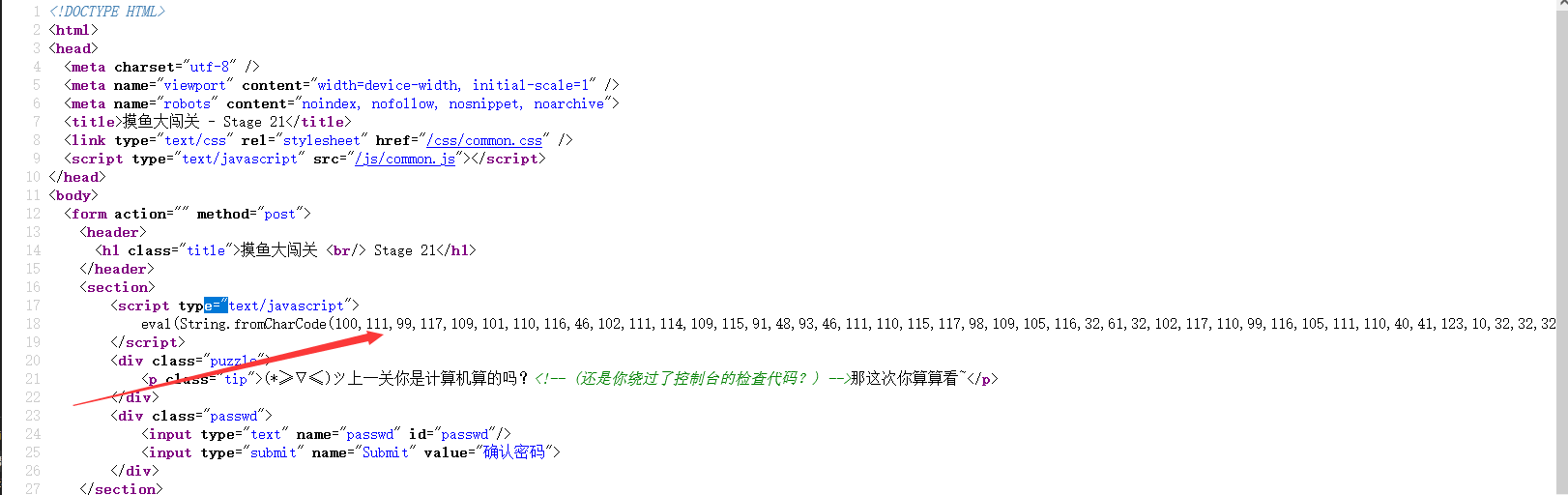

22、Stage 21:

页面如下:

看源码:

(上一关还可以绕过控制台)

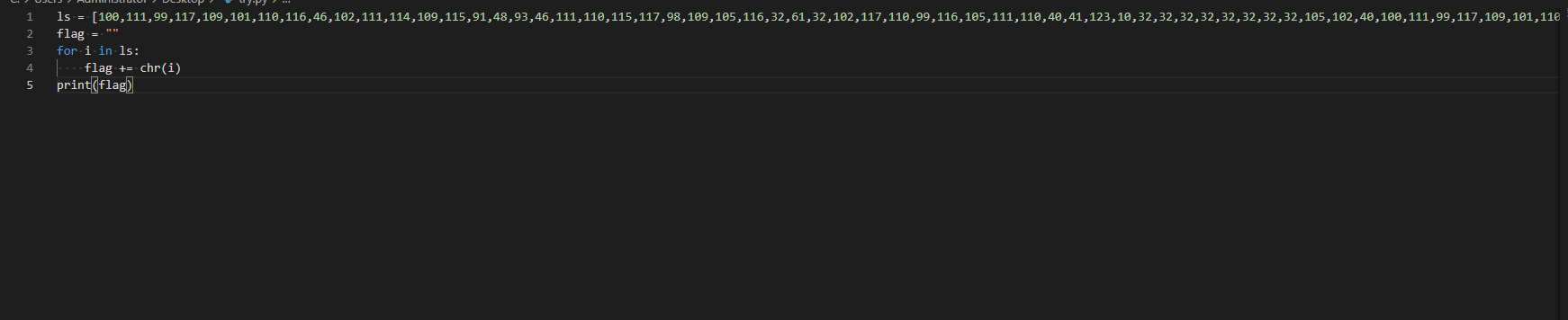

这里给出的是一堆ascii码 依旧用python解码

得到:

直接访问vuejs.html即可。

23、Stage 22:

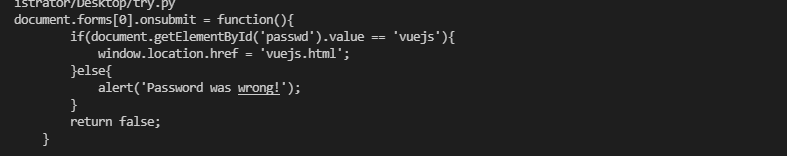

页面如下:

源代码:

这题卡了我很久 源代码没给一点提示 标题也没有 尝试了很久的密码都没找到 还在上一关找线索 最后也是无果。

在网友的帮助下 得知这题的password藏在了cookie中

真的是没想到啊 所以说题目还挺烧脑洞的。

同时也就是说 接下来要看页面的属性了。

输入密码即可下一关。

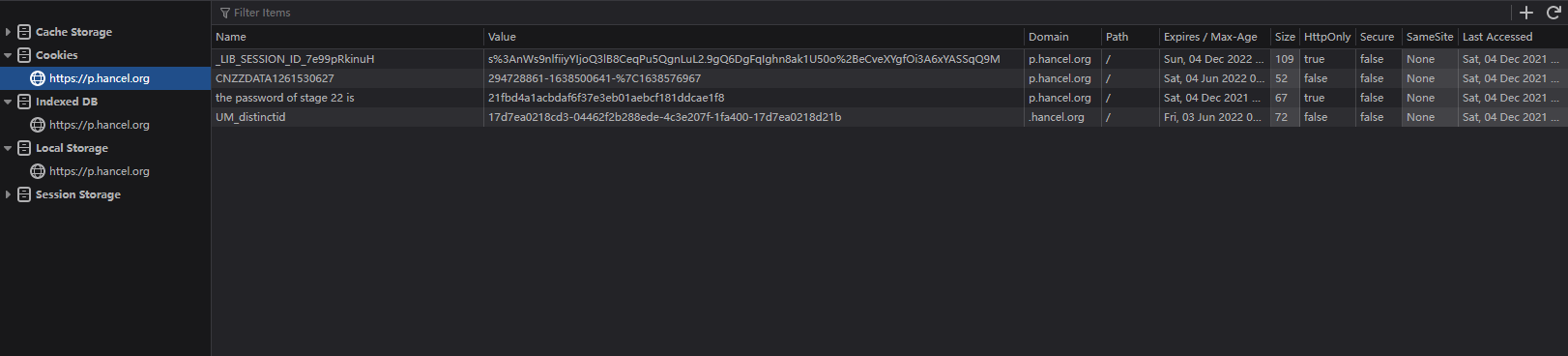

24、Stage 23:

页面如下:

经过教训 这次先看属性:

这次不在cookie中 看其他信息:

最后在 本地存储中找到密码

输入密码即可。

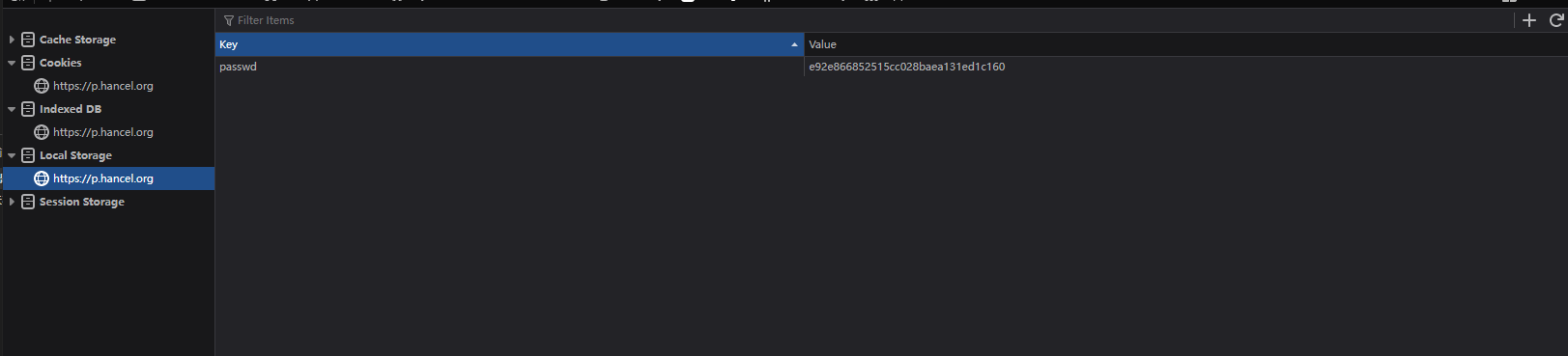

25、Stage 24:

页面如下:

在一番查找后 不在存储类中了,尝试看看header头信息

这里用postman访问网站:

在header中找到密码

输入即可。

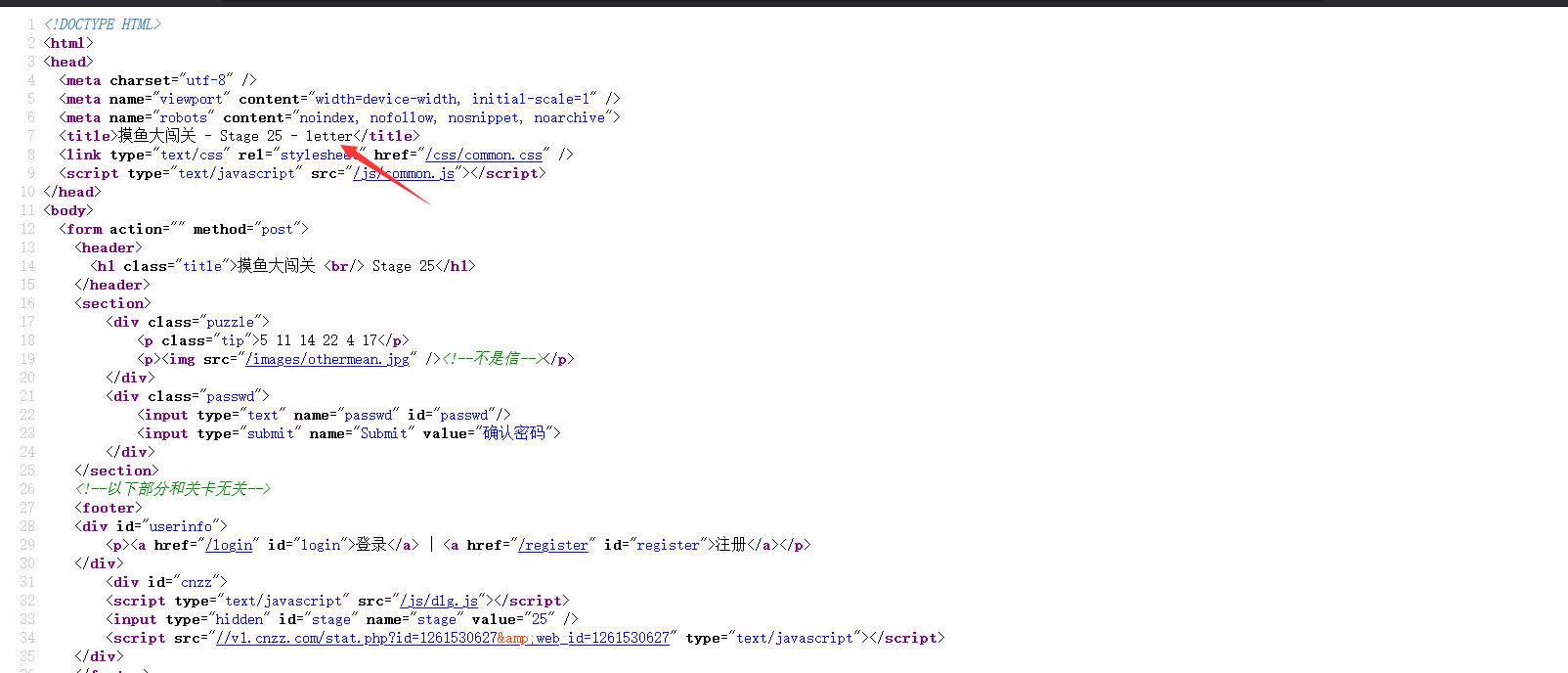

26、Stage 25:

页面如下:

题目给了一串数字。5 11 14 22 4 17

先看源代码:

结合标题letter字母 和 本题url abc猜测这串数字可能是字母表中顺序

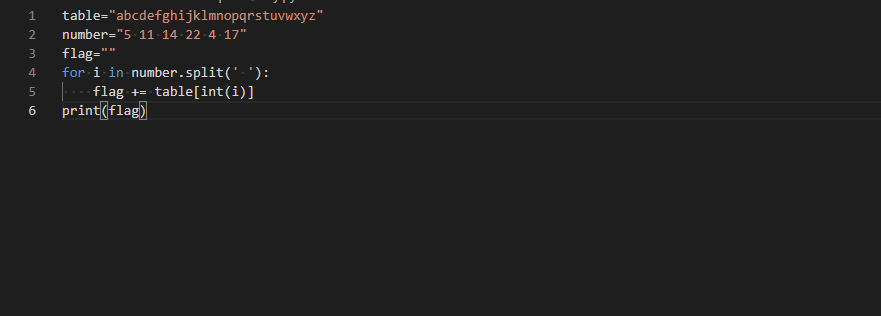

用python写:

得到密码flower:

输入即可。

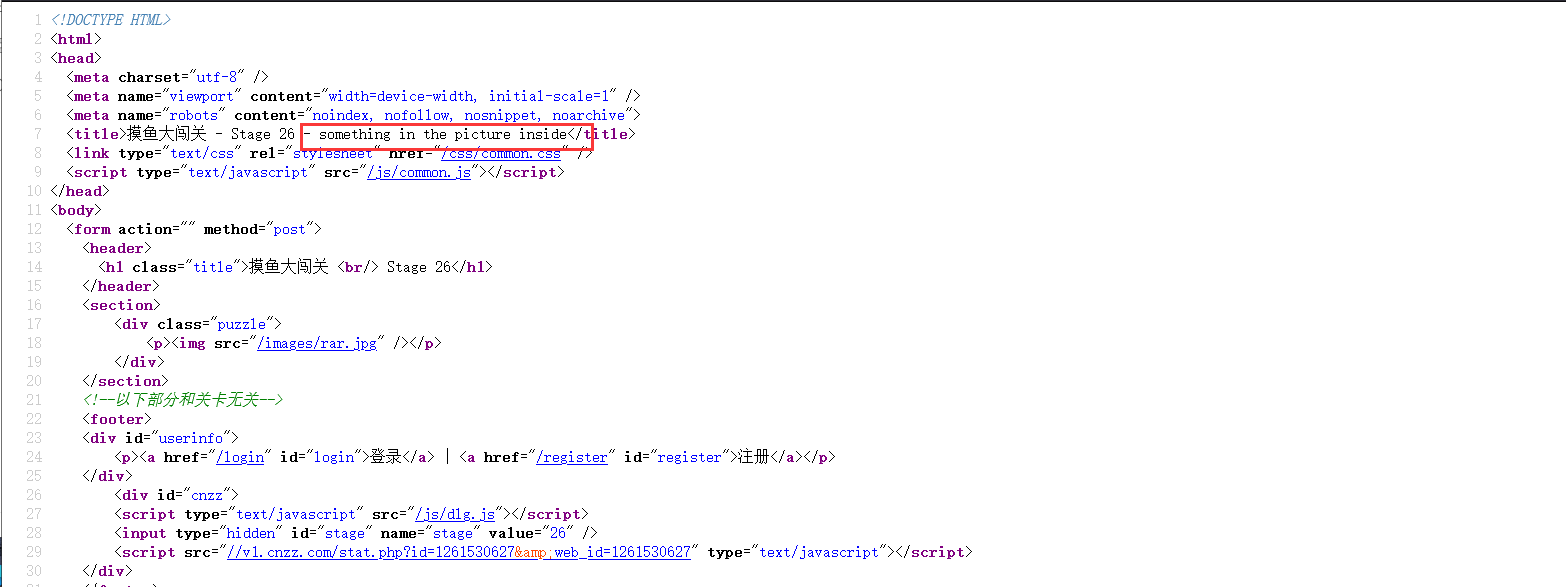

27、Stage 26:

(这里开始偏向misc了 隐写 图片分析等等)

页面如下:

看源代码:

标题提示图片中有东西 又是一张rar图片。

先将图片保存到本地

用winhex分析 直接拖到尾部看额外数据:

明显图片中有压缩包 可以直接改后缀(吐槽一下图片是rar为什么给的zip的头 虽然也是能打开):

访问即可。

28、Stage 27:

页面如下:

提示说在图片中:

直接保存 分析

拉到尾部:

访问即可。

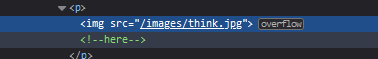

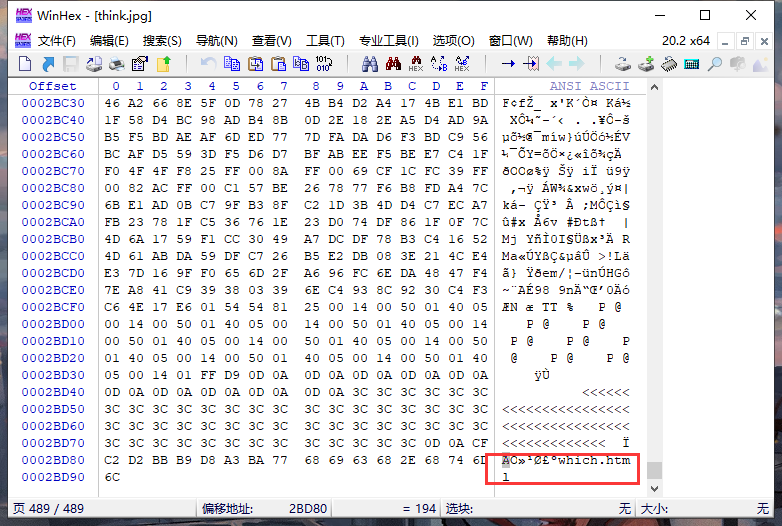

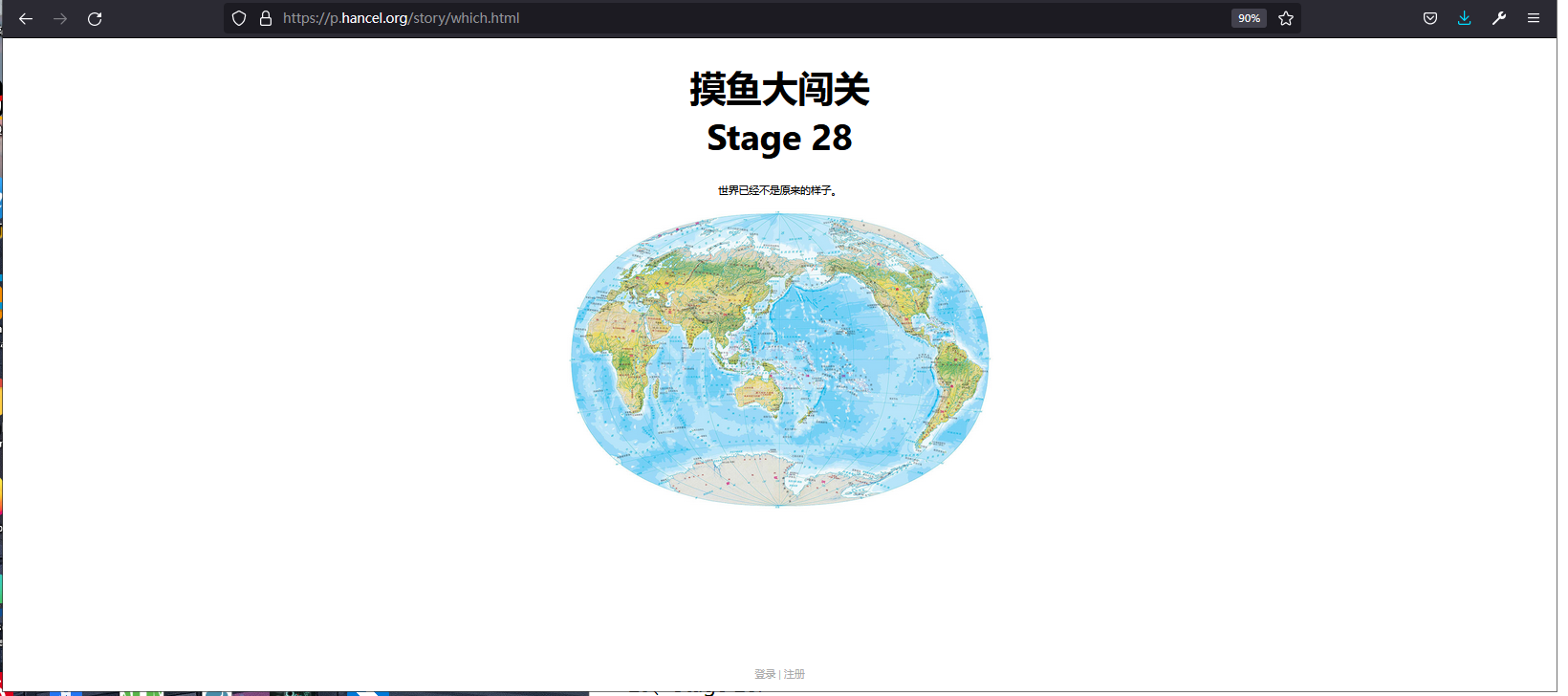

29、Stage 28:

页面如下:

这里是刚开始是一张图片 然后又替换成另一张图片了(图片中藏着五个半透明字母):

(这是首页图片)

(隐藏的图片)

两者少了一个/ 差的很多。

图片能零零散散看到几个字母:

这里可以把两张图片保存下来然后用stegsolve对比一下 更清晰

字母是h u r t t

这里又是一个坑 顺序呢?

也是卡了一会 然后找到了一个字母组成单词的网站:

所以是truth.html

访问即可。

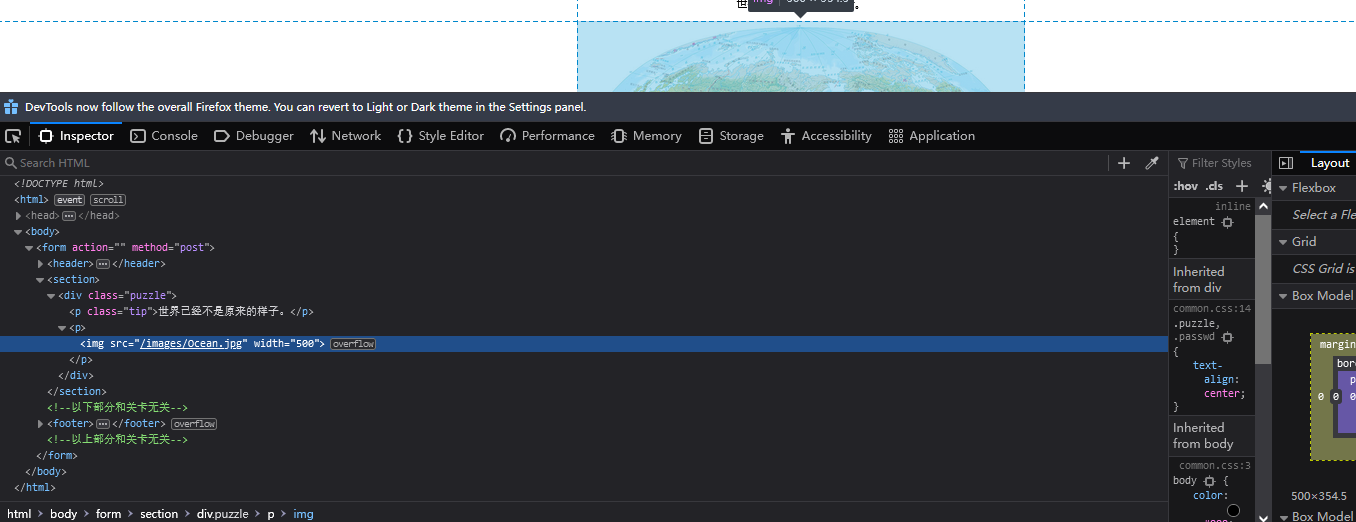

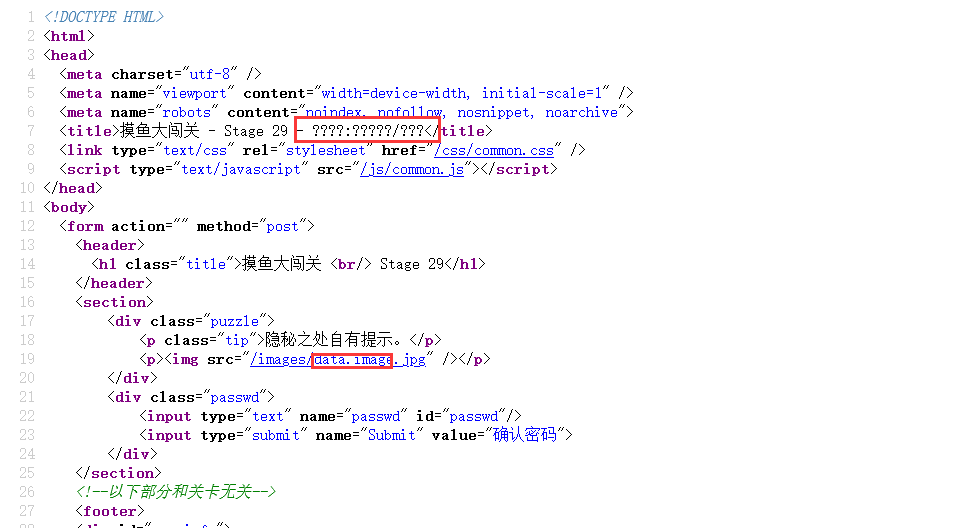

30、Stage 29:

页面如下:

保存图片 直接用winhex分析:

这里搜索FFD9(jpg文件的结尾头) 发现有额外数据

结合提示:

这是base64的data数据流

这里写html或者在线解码

直接写html:()

得到图片:

输入即可。

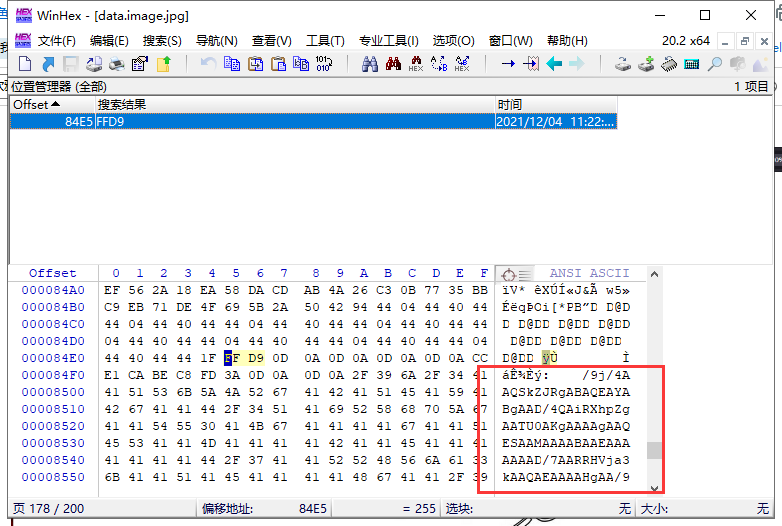

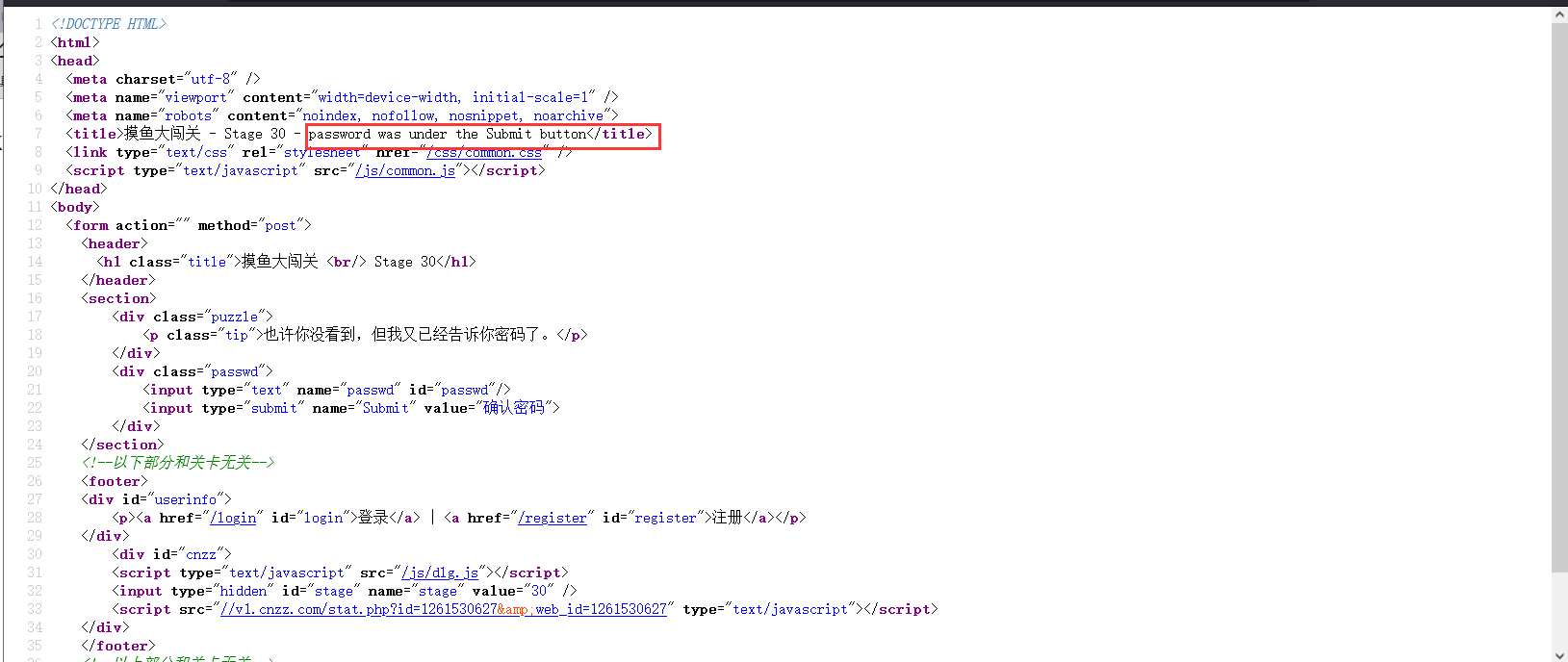

31、Stage 30:

又是密码题

页面如下:

看源码:

标题说提交按钮有密码

F12看元素 这里一个技巧是可以直接搜索passwd

得到密码为 content的内容

提交即可。

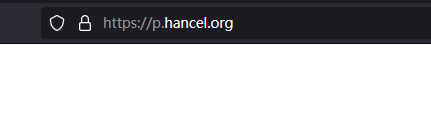

32、Stage 31:

页面如下:

本来是html 但是l的部分被划掉了

烧脑洞的地方是要想到把html 去掉 l

访问xx.htm

结果被跳转到了首页:

用postman 或者 python截取网站内容:

访问url即可。

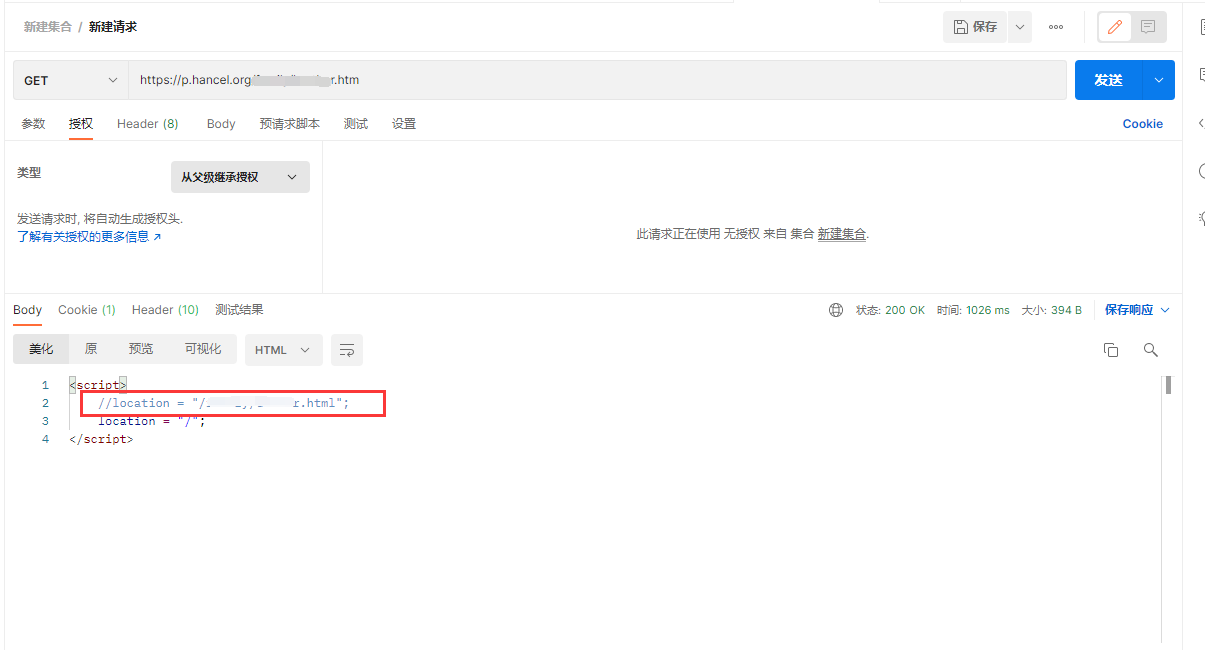

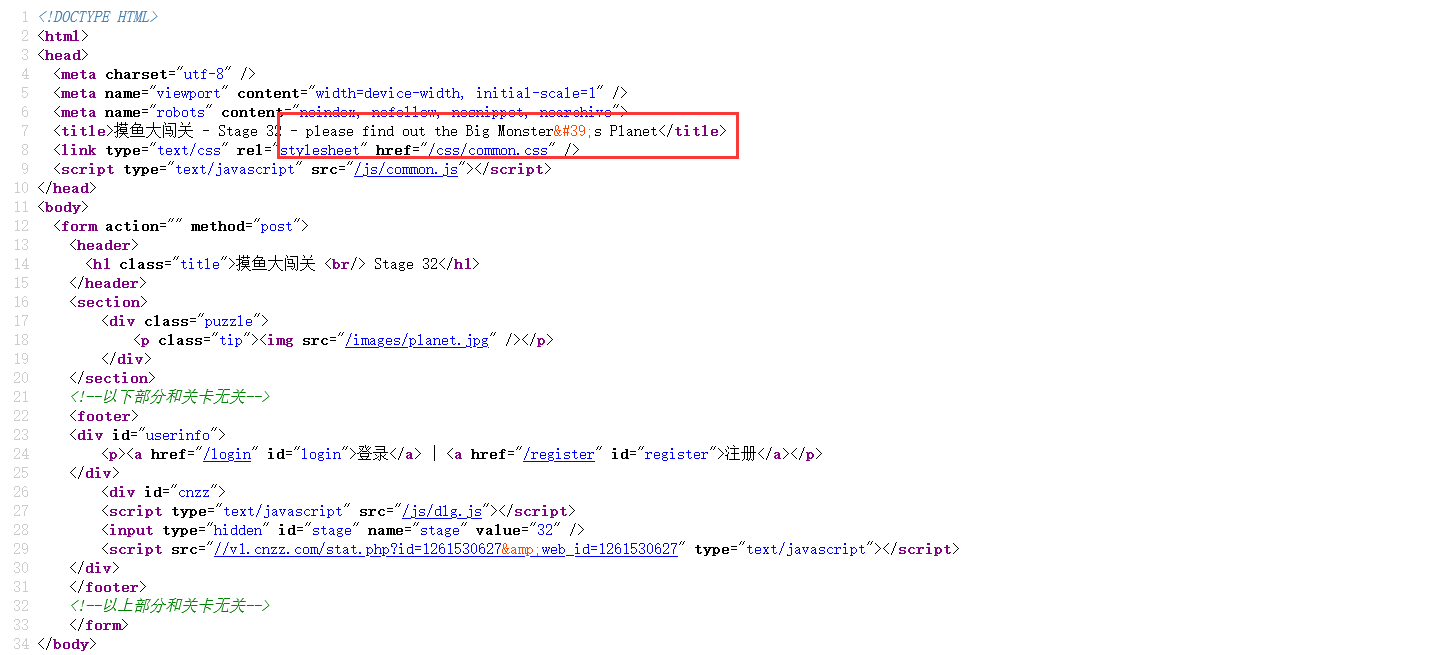

33、Stage 32:

页面如下:

源码:

标题提示说找到Big Monster

这里结合网友提示 这是电影《神秘博士》中反派Davros

因此访问Davros.html即可。

34、Stage 33:

页面如下:

这里访问url就会跳转到首页

源码:

访问即可。

35、Stage 34:

页面如下:

源码:

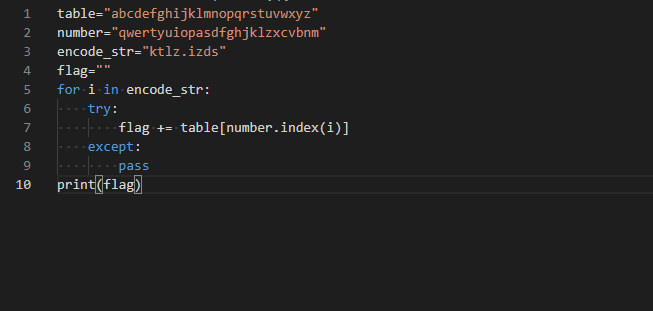

百度搜下OSK

这是qwerty键盘密码 跟字母表对应即可。

写python脚本:

访问即可。

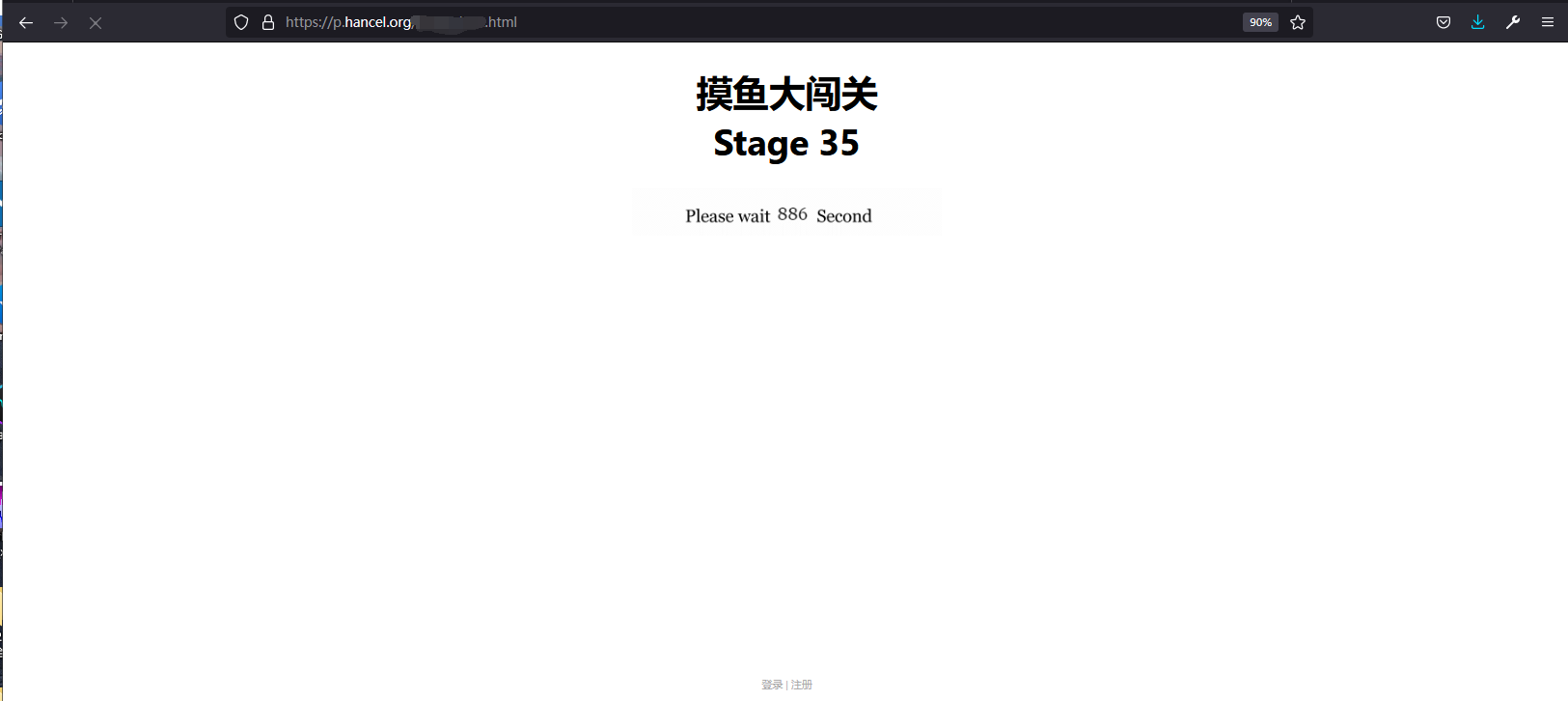

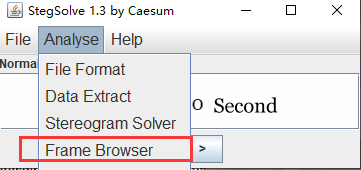

36、Stage 35:

页面如下:

网页给了一张gif

直接保存到本地 用stegsolve跳到最后一帧

最后访问即可。

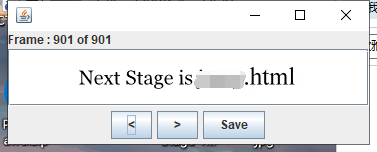

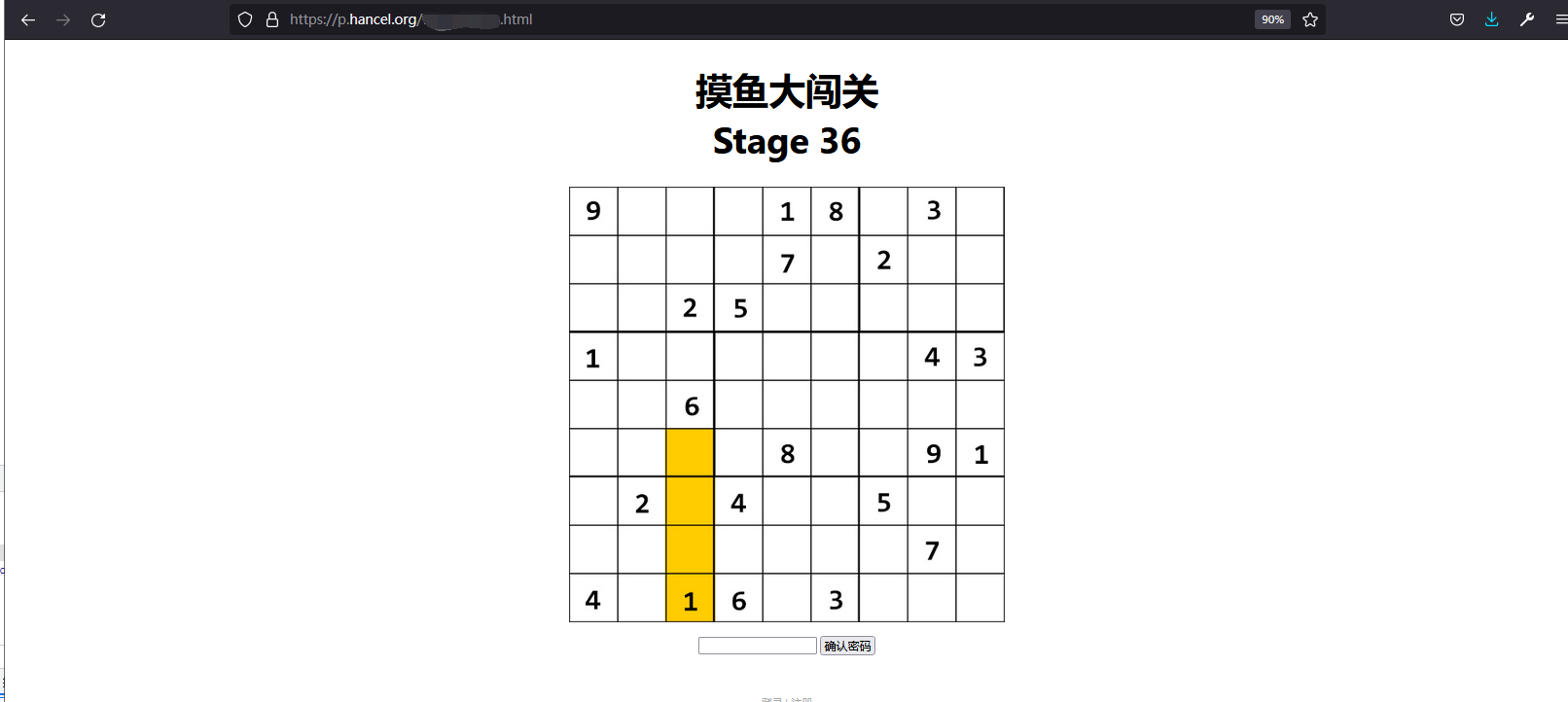

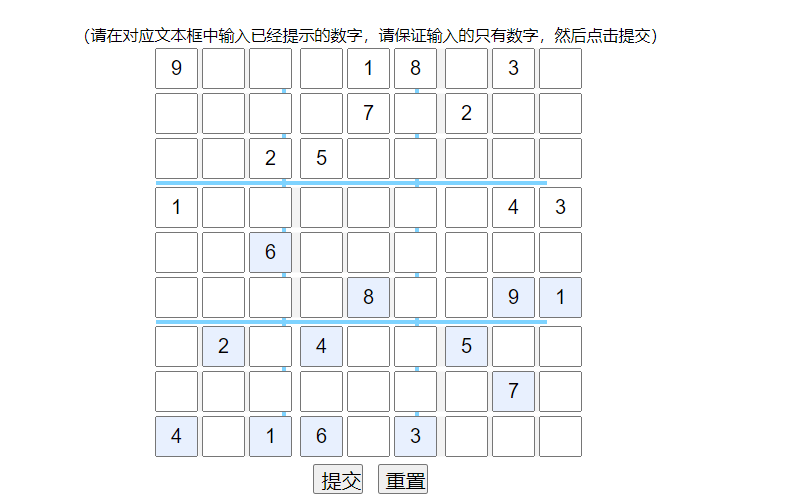

37、Stage 36:

页面如下:

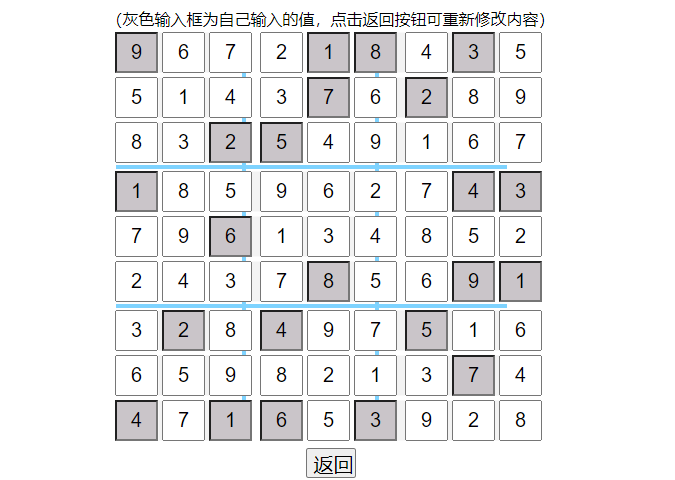

这个是数独 用9x9数独解https://www.toycl.com/sudu/sudoku.php

根据图中黄色部分 猜测密码为1983

报错了 但是提示我们用在图片上

所以就访问url:

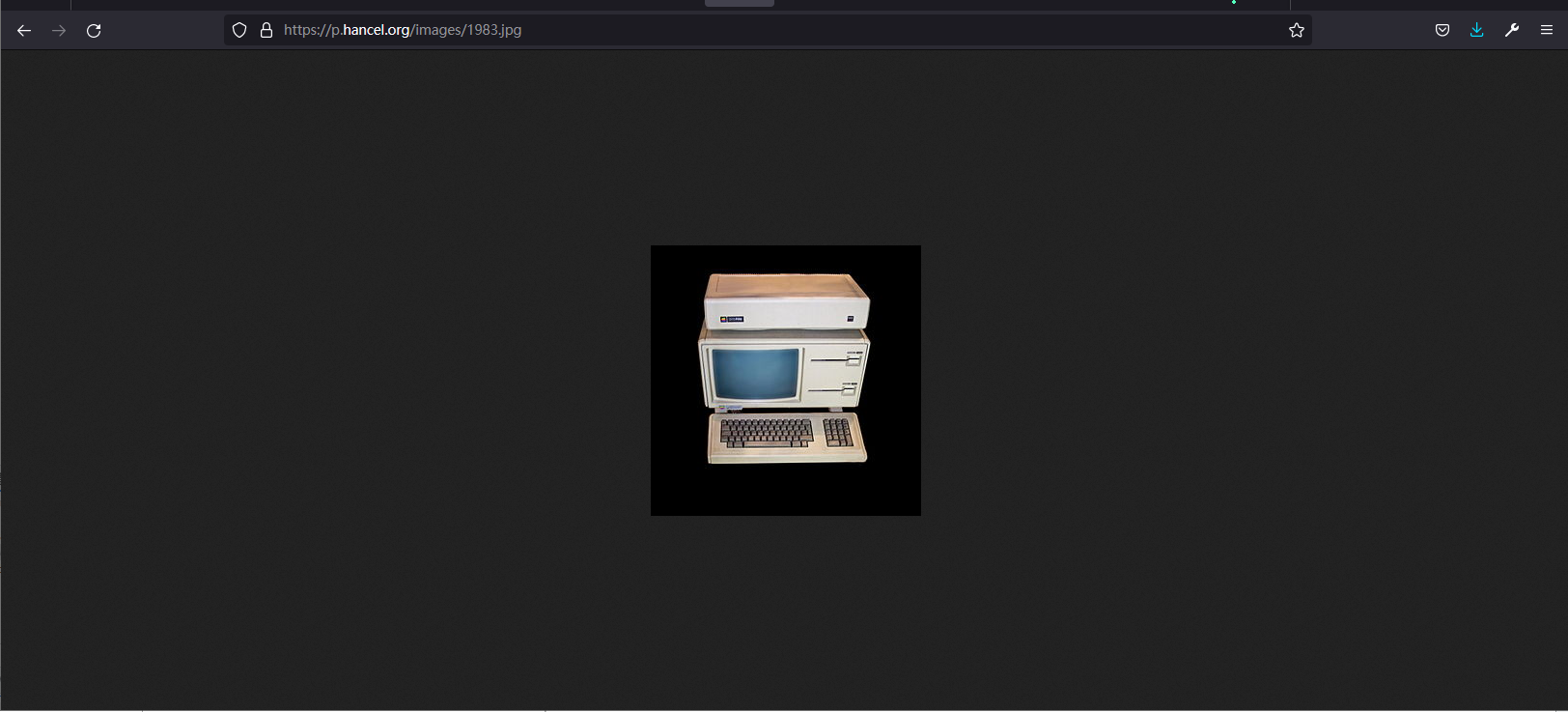

得到一张图片:

通过百度识图 在一张文章中找到线索

这台电脑叫做lisa 所以尝试访问lisa.jpg

这里有一个坑就是你找到这个人的人名是不对的,因为这张图片还藏有一张图片

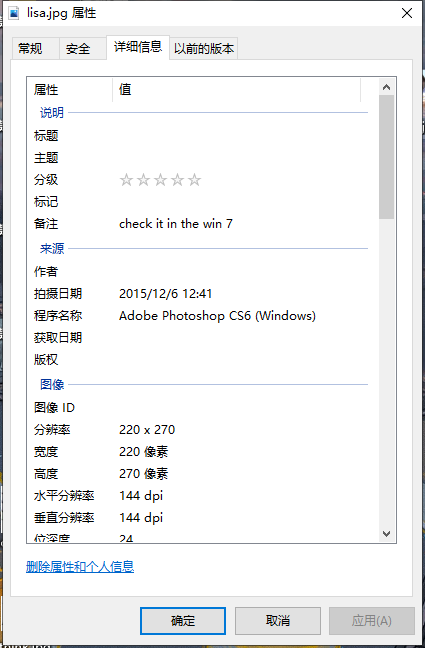

先本地保存

在图片备注处发现:

让我们用win7查看 所以启动虚拟机

在缩略图中发现不一样。找到这个人就是密码了。

在网友的帮助下得知这是川宝

Donald就是密码了

输入即可。

38、Stage 37:

页面如下:

这题不会看三维图的我直接放弃了,

这种裸眼3d图真的看不出来。。。

好在网友帮助下 得知这好像是三体 图片中的内容是三体的logo

以三体英文名作为url访问即可

39、Stage 38:

页面如下:

密文:ADDFADAFAG

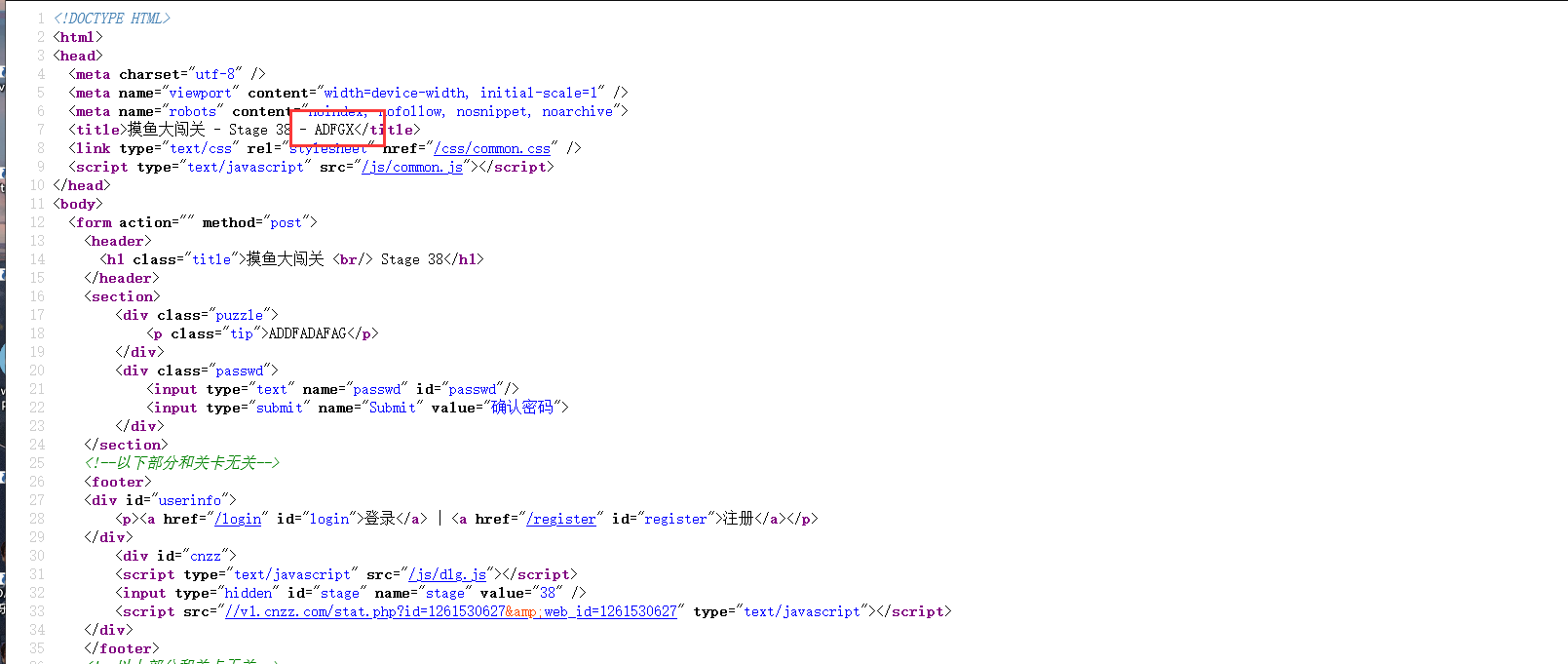

先看源码:

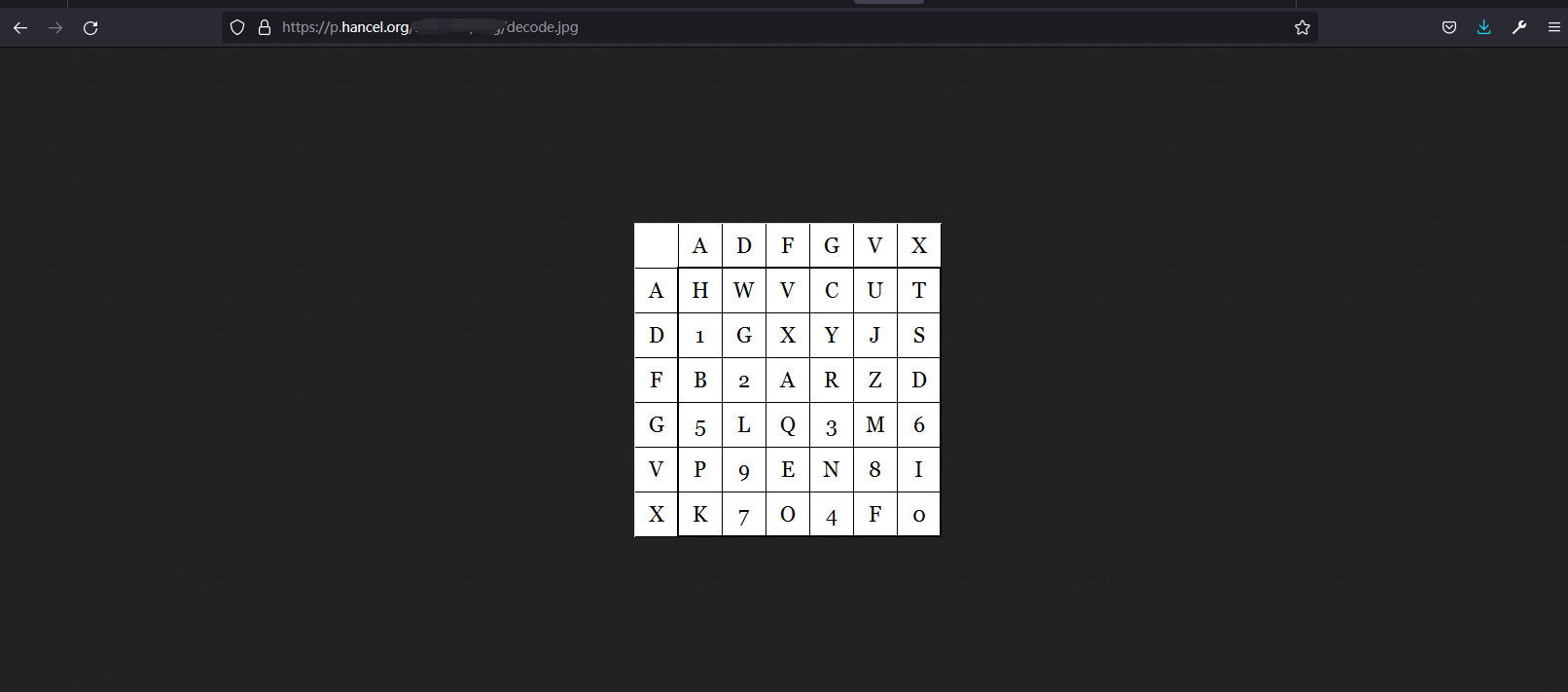

标题提示ADFGX 先了解下这个东西

利用google或者wiki查询资料

可参考https://xz.aliyun.com/t/3603 讲的很细

但是这里的ADFGX是没有所谓的移位密钥和密钥的。也就是说对着表就可以找到单词了。

要注意的是 不同的表的结果是不一样的。这里参考wiki的表就可以解出来

AD DF AD AF AG

得到 t o t a l

使用total作为密码输入即可。

40、Stage 39:

页面如下:

密文:GDVFXVAX AAFFVGFX

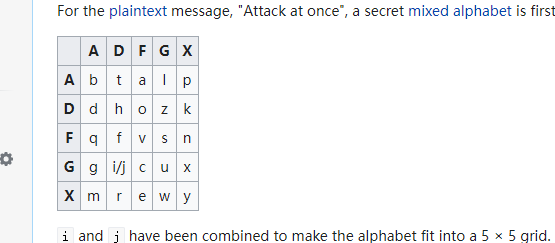

这题和上题相似 只不过是ADFGX的变种 ADFGVX加密

区别就是表从5x5变为6x6 并且密文中含有字母V

这题我卡了十几个小时 因为呢这题直接找表是不可行的 大多数的表都是不对的 因为题目用的表不是常规的

当时我去找自己写了个爆破脚本 遍历移位密钥和表 最后也是无果 因为表不一样结果就是不一样的。

昨晚也是做的很无奈 匆匆下了班。

早上我来的时候 出窍了。

一番信息搜索过后,

根据网友提示说图片很重要

既然有encode 那有没有decode呢???

直接访问url

我去,果然有。。。

所以说 这是信息搜集能力吗 算是吧?

然后把密文对照表 一一对应

GD=L VF=E XV=F AX=T AA=H FF=A VG=N FX=D

最后LEFT HAND 作为密码提交即可

卡了半天的题 总算是做出来了,也算是功夫不负有心人呐

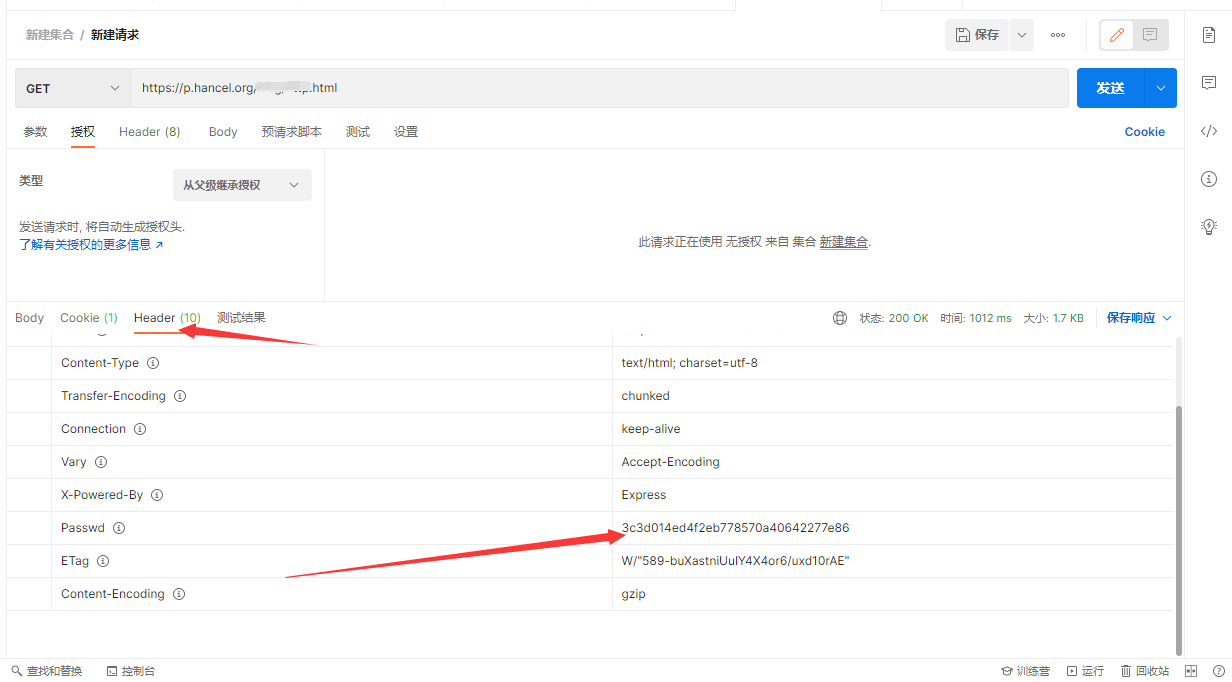

41、Stage 40:

这题没做出来 只有一点点思路 有想法的师傅可以交流

页面如下:

源码中发现:

这个图片看得出来是 Dvorak键盘布局 但是就没思路了。

将密文qwerty转换? left right转换?我是解不出来。。

就记录到这先吧,后面做出来了继续更新。

题目挺难的 卡的也挺难受的 还是自己太菜了

复盘一下 感觉都还是会做的。

欢迎师傅评论交流。